de.hideout-lastation.com

de.hideout-lastation.com

Erweiterte Tipps & Tricks für bessere Online-Privatsphäre und Sicherheit

Mit sozialen Netzwerken und vielen Orten, an denen Sie Zeit online verbringen können, ist es wichtig, sich der Sicherheitsmaßnahmen bewusst zu sein , die Sie ergreifen können und welche Fallstricke Sie vermeiden sollten . Mit der Standardbestandskonfiguration Ihrer Systeme und Browser sollten Sie sicher sein, aber ob Sie sicher genug sind, hängt davon ab, wie ernst Sie Ihre Sicherheit und Privatsphäre online nehmen.

Die Notwendigkeit der Stunde besteht darin , über einfache Sicherheitsmaßnahmen hinauszugehen und sich für fortschrittliche Techniken zu entscheiden, um ein sicheres, sicheres und privates Online-Erlebnis zu genießen. Hier sind einige der Sicherheitsmaßnahmen, die Sie kennen und beachten sollten, um sich online sicherer zu machen.

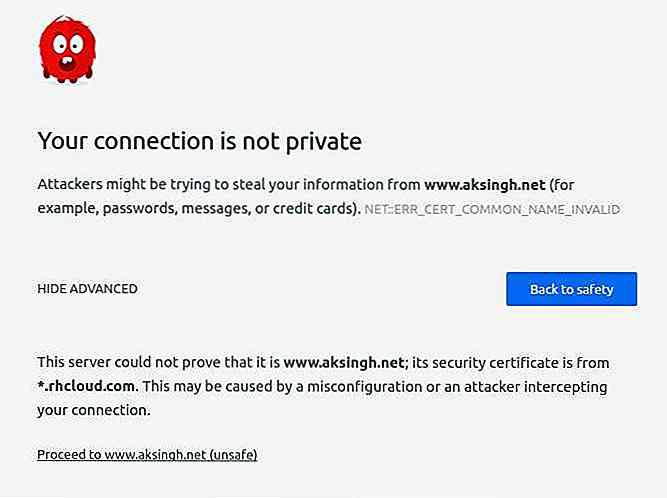

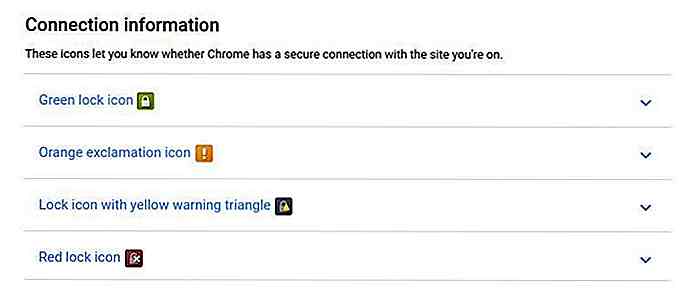

Achten Sie immer auf verräterische Zeichen

Es gibt ein paar verräterische Zeichen, die auf ein Problem hinweisen oder auf etwas, das mit einer Site fischig ist.

Dies sind die Anzeichen dafür, dass die Website oder Seite, die Sie ansehen, nicht sicher ist, bekannt ist, dass sie Malware enthält oder für böswillige Zwecke missbraucht wird, wie zum Beispiel Betrügereien, Einbruch in ihre Daten usw. Es besteht auch die Gefahr, dass die Zahlungsdetails verloren gehen zu möglichen Diebstählen oder anderen Angriffen.

Dies sind die Anzeichen dafür, dass die Website oder Seite, die Sie ansehen, nicht sicher ist, bekannt ist, dass sie Malware enthält oder für böswillige Zwecke missbraucht wird, wie zum Beispiel Betrügereien, Einbruch in ihre Daten usw. Es besteht auch die Gefahr, dass die Zahlungsdetails verloren gehen zu möglichen Diebstählen oder anderen Angriffen.Teilen Sie keine Informationen mit Fremden oder neuen Freunden

Mit der zunehmenden Nutzung sozialer Netzwerke laufen wir Gefahr, das zu überschreiben, was wir nicht sollten. Wenn wir nicht vorsichtig sind, kann dies zu Identitätsdiebstahl oder Stalking führen. Wenn Sie mit Datenschutz- oder Sicherheitseinstellungen nicht vertraut sind, finden Sie hier einige Tools und Posts mit Tipps, die Sie zum Konfigurieren von Datenschutzeinstellungen in beliebten sozialen Netzwerken verwenden können.

- Facebook: Datenschutz-Checkup, Sicherheitstipps, Datenschutzgrundlagen, 5 Facebook-Datenschutzeinstellungen, die Sie kennen sollten, wie Sie die mystifizierenden Datenschutzeinstellungen von Facebook verwenden

- Twitter: Tweets schützen, Tipps zur Kontosicherheit, Datenschutz und Sicherheitstipps für Twitter

- Google+: So teilen Sie Informationen, Google+ Sicherheit, Datenschutz und Sicherheit

- LinkedIn: Konto- und Datenschutzeinstellungen, 5 Möglichkeiten zum Schutz Ihres LinkedIn-Kontos, 6 Sicherheits- und Datenschutztipps, die Ihnen beim Umgang mit der aktuellen Sicherheitskrise von LinkedIn helfen

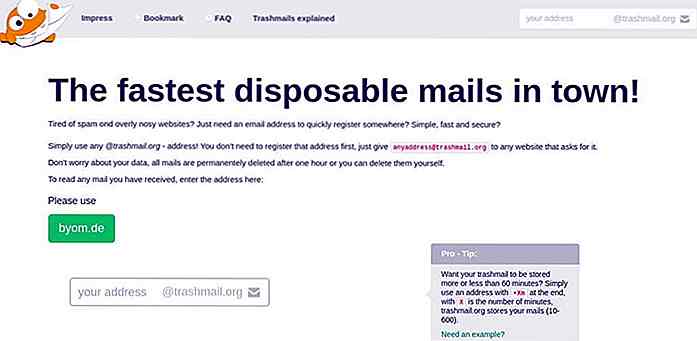

Haben Sie immer alternative E-Mail-Adressen

Der Verkauf von E-Mail-Adressen und persönlichen Daten ist weit verbreitet online, ganz zu schweigen von sehr einfach zu suchen. Abgesehen davon führen Hacking-Fälle auch zur Offenlegung von Benutzerdaten im Zusammenhang mit Online-Konten. Hier können alternative E-Mails nützlich sein.

Wenn nur eine einzige E-Mail-Adresse verwendet wird, können böswillige Personen die E-Mails abrufen und auf Spam oder Identitätsdiebstahl ausrichten. Es ist eine gute Idee, eine alternative E- Mail-Adresse zu haben, um E- Mails an Fremde zu senden, sich für Newsletter anzumelden oder Formulare auf unbekannten oder nicht vertrauenswürdigen Websites auszufüllen.

Diese zweite E-Mail erhält alle unvermeidlichen Spam- oder unerwünschten E-Mails, während die offizielle E-Mail sauber und unbelichtet bleibt. Darüber hinaus können Sie wichtige E-Mails von der zweiten Adresse immer an Ihre primäre E-Mail weiterleiten und einen Filter festlegen, um diese E-Mails in einem separaten Ordner zu speichern .

Fügen Sie einfach die zweite E-Mail zum ersten E-Mail-Konto hinzu (mit SMTP) und senden Sie E-Mails als zweite E-Mail direkt aus Ihrer offiziellen E-Mail. Auf diese Weise ist Ihr primäres E-Mail-Konto gut organisiert, frei von Spam und Sie müssen sich nicht bei einem anderen Konto anmelden, um weniger sichere Aufgaben zu erledigen.

Zum Erstellen eines Seiten- oder temporären E-Mail-Kontos können Sie immer einen der beliebten E-Mail-Anbieter verwenden oder einen temporären / anonymen E-Mail-Anbieter verwenden:

Außerdem erhalten Sie Tipps und Anleitungen zum Verwalten Ihres Postfachs mit mehreren E-Mail-IDs in einem einzigen Posteingang für gängige E-Mail-Anbieter:

- So leiten Sie E-Mails in Gmail, Outlook und Yahoo Mail weiter

- Wie man Filter in Google Mail, Outlook und Yahoo Mail verwendet / konfiguriert

- So senden Sie E-Mails von verschiedenen oder sekundären E-Mail-Adressen oder verwenden einen Alias in Google Mail, Outlook und Yahoo Mail

Vermeiden Sie die Anmeldung bei persönlichen Konten am Arbeitsplatz

Die Trennung von Geschäft und Freizeit ist immer eine gute Idee, besonders wenn es um persönliche Konten am Arbeitsplatz geht. Vermeiden Sie die Verwendung Ihrer persönlichen E-Mail-Adresse bei der Arbeit und greifen Sie niemals auf private Konten wie Ihr Bankkonto während der Arbeit zu.

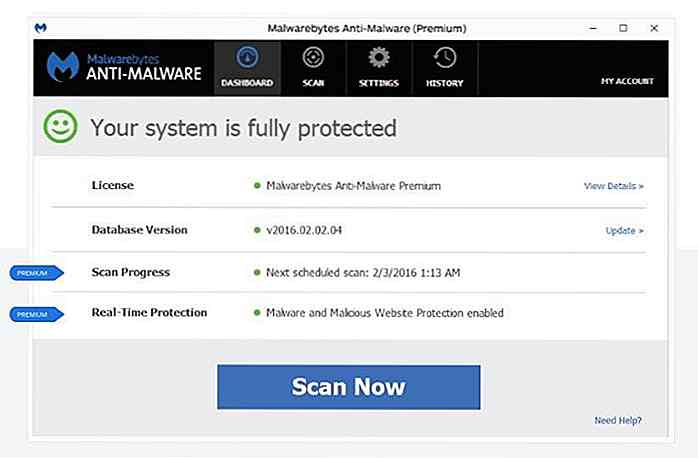

Wenn Sie aus irgendeinem Grund wirklich auf Ihre persönlichen Konten zugreifen müssen, denken Sie daran, einen Sicherheitscheck mit einer Anti-Malware durchzuführen. Außerdem, wenn Sie der Besitzer oder Administrator Ihres Systems sind und nach einem verdächtigen Programm suchen (obwohl es schwer ist, eine Tracking-Software zu finden, da diese meistens versteckt ist).

Als alternative Lösung können Sie Ihr Smartphone und das Datenpaket immer verwenden, um persönliche E-Mails zu versenden, ohne dass dies von Ihrem Arbeitgeber bemerkt wird. Wenn Sie dasselbe auf dem WLAN Ihres Arbeitgebers verwenden, sollten Sie Tor oder ein VPN (siehe unten) in Betracht ziehen oder die Mail-Inhalte aus Sicherheitsgründen verschlüsseln (siehe unten).

Als alternative Lösung können Sie Ihr Smartphone und das Datenpaket immer verwenden, um persönliche E-Mails zu versenden, ohne dass dies von Ihrem Arbeitgeber bemerkt wird. Wenn Sie dasselbe auf dem WLAN Ihres Arbeitgebers verwenden, sollten Sie Tor oder ein VPN (siehe unten) in Betracht ziehen oder die Mail-Inhalte aus Sicherheitsgründen verschlüsseln (siehe unten).Aktivieren Sie die Zwei-Faktor-Authentifizierung

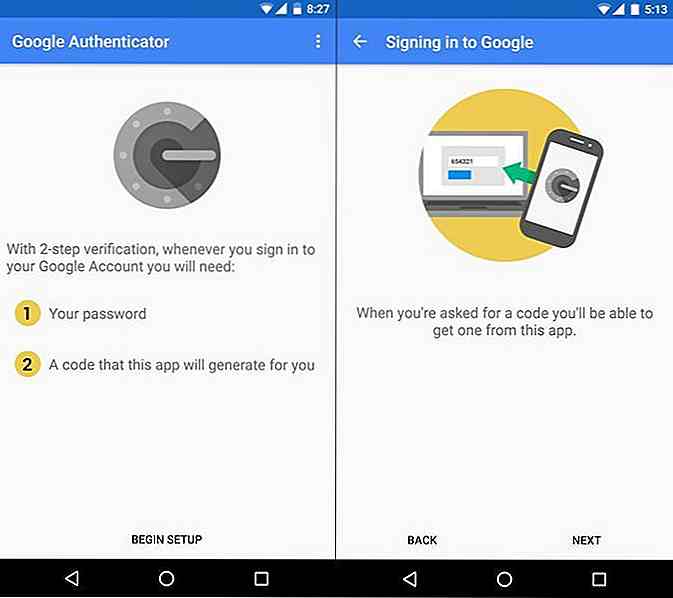

Zwei-Faktor-Authentifizierung ist ein Sicherheitsmechanismus, der zusätzlich zum Passwort nach einem zweiten Schlüssel oder einer Passphrase fragt. Dasselbe wurde lange von Hochsicherheitssystemen (in Form von RSA-Hardtoken) verwendet, aber es wird jetzt generiert und per Text oder E-Mail gesendet oder mithilfe einer intelligenten App generiert .

Die Zwei-Faktor-Authentifizierung verhindert, dass Snoopers auf Ihre Online-Konten zugreifen - selbst wenn sie Ihre Passwörter irgendwie in die Hände bekommen. Beachten Sie, dass es nicht auf jeder Website oder in jedem Dienst unterstützt wird, aber viele beliebte Anbieter nutzen diese Sicherheitsfunktion (siehe unten).

- Google: Sendet einen sechsstelligen Bestätigungscode mit einer Textnachricht, oder Sie können ihn über die Authenticator-App [Über | Herunterladen | Wie aktiviere ich]

- Facebook: Die weniger bekannte " Login Approval " -Funktion sendet einen sechsstelligen PIN-Code per SMS, wenn versucht wird, sich von einem neuen Computer anzumelden [Über | Wie aktiviere ich]

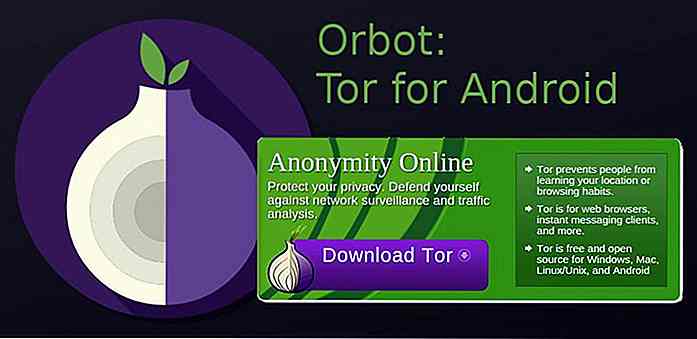

Verwenden Sie Tor oder einen VPN-Dienst

Verwenden Sie Tor oder einen VPN-Dienst Tor ist ein Online-Traffic-Router und -Verschlüsseler, mit dem jeder glauben kann, dass Sie das Internet von einem anderen Standort aus nutzen und Ihren Datenverkehr verschlüsseln, um vor neugierigen Blicken zu schützen .

Ein VPN ist ein Traffic-Verschlüssler zum Verschleiern und Sichern Ihrer Web-Daten, um Hacker, Arbeitgeber, ISPs und Regierungen vor Verfolgung und Zensur zu schützen.

Die Verwendung von Tor oder einem VPN verhindert, dass Dritte Ihre Aktivitäten überwachen und Sie vor verschiedenen Arten von Hacks und Angriffen schützen . Beide Technologien leiten Ihre Websitzungen in verschlüsselten Tunneln, um Ihre Privatsphäre zu schützen.

Man kann sich diesen Tunnel als eine private, sich selbst gehörende Telefonverbindung zwischen Ihnen und dem Tor-Netzwerk oder dem VPN-Provider vorstellen. Dies garantiert, dass keine andere Person Ihre Online-Aktivitäten überprüfen oder verfolgen oder Ihre Daten einsehen kann.

Nachstehend finden Sie Informationen zum einfachen Herunterladen und Einrichten von Tor oder den gängigen VPNs:

- Tor: Peer-to-Peer, kostenloser Traffic-Router für und von Datenschutzenthusiasten [About | Herunterladen | Wie installiert man]

- CyberGhost: Beliebter und kostenloser VPN-Dienst bekannt und vertrauenswürdig für seine Qualität [Über | Herunterladen | Wie installiert man]

- Spotflux: Kostenloser VPN - Anbieter mit Adblock - und Datenkomprimierungsfunktionen [About | Herunterladen | Wie installiert man]

Verschlüsseln Sie alles

Verschlüsseln Sie alles Bei der Verschlüsselung werden private Daten wie Passwörter, Finanzen, Bilder und Videos in passwortgeschützte Container verpackt, die wie eine Box mit Schloss funktionieren. Diese verschlossene Box kann nur von Ihnen und anderen autorisierten Parteien (mit Passwort) geöffnet werden . Dies wird Ihnen helfen, Ihre Kommunikation privat zu halten und somit verschiedene Arten von Angriffen oder Diebstählen zu vermeiden.

Sehen Sie sich unten einige der Tools an, mit denen Sie Ihre E-Mails, IMs, Online-Dokumente, Daten in Cloud-Speichern usw. verschlüsseln können:

- Tutanota: Inspiriert vom FOSS-Prinzip bietet es einen völlig kostenlosen, verschlüsselten E-Mail-Dienst, der sofort einsatzbereit ist [Über | Anmelden]

- Hushmail: Bietet erweiterte Sicherheitsfunktionen, um Ihre E-Mails sicher und geschützt zu halten (einschließlich Anhänge) [Über | Melde dich kostenlos an]

- ChatCrypt: Verschlüsselt Ihre Nachrichten und macht sie nur für die Teilnehmer lesbar, die dasselbe geheime Passwort haben [Über | Wie es funktioniert]

- Cyph: Eine kostenlose In-Browser-Messenger-App mit integrierter Ende-zu-Ende-Verschlüsselung für private, verschlüsselte Konversationen [Über | Wie benutzt man]

- DocSecrets: Ein Add-on für Google Text & Tabellen, das vertrauliche Informationen (wie Kennwörter) verschlüsselt und die geheimen Texte [Über | Herunterladen | Wie benutzt man]

- Cryptomator: Ein kostenloses clientseitiges Verschlüsselungstool zum Verschlüsseln von Dateien vor dem Senden oder Speichern in einem Online-Cloud-Speicher [Über | Wie benutzt man | Herunterladen]

- SecureGmail: Ein kostenloses Tool von Streak zum Senden verschlüsselter Mails mit Ihrem Lieblings-Gmail (Empfänger wird aufgefordert, das Passwort zu lesen) [Über | Wie benutzt man | Herunterladen]

- Mailvelope: Ein Open-Source-Mail-Verschlüsselungstool, das für Google Mail, Outlook, Yahoo Mail und einige andere Anwendungen funktioniert Herunterladen | Wie benutzt man]

Benutze Tracki

Benutze Tracki - Ghostery: Schützt Sie vor den unbekannten Trackern und gibt Ihnen die Möglichkeit, Ihre persönlichen Daten zu verwalten [Über | Herunterladen]

- Trennen: Unterstützt privates Browsen und Suchen und verhindert, dass Malware und Adware von Websites Ihre Aktivitäten protokollieren [Über | Herunterladen | Wie benutzt man]

- Adblock Plus: Blockiert verschiedene Tracker, nervige Anzeigen, kompromittierte Domains, Pop-ups sowie Video-Anzeigen beim Surfen im Internet [About | Herunterladen]

- Privacy Badger: Blockiert die Spionage-Anzeigen und unsichtbaren Tracker von der Überwachung Ihrer Online-Aktionen (und kommt von EFF) [Über | Herunterladen]

ng-Blocker-Plugins

Tracking-Blocker-Plugins sind Browsererweiterungen, mit denen Sie Online-Tracker, Werbeagenturen und andere Organisationen, die Ihre Daten verfolgen und mit ihnen füttern, loswerden . Solche Tracker erfassen alles, was Sie online tun (welche Websites Sie besuchen, welche Suchanfragen Sie durchführen, welche Anzeigen Sie anklicken usw.).

Mithilfe von Tracking-Blocker- oder Adblocker-Plugins in Ihrem Browser können Sie im Internet surfen, ohne dass Ihre Online-Aktivitäten für monetäre Gewinne überwacht werden. Es minimiert auch die Zeit für das Laden von Seiten und spart Ihre Internetbandbreite (bei geringem Verhältnis).

Unten finden Sie die Links zum Herunterladen und Einrichten von plattformübergreifenden Cross-Browser-Plugins:

Browser-Cookies verstehen

Browser-Cookies verstehen Die meisten Websites installieren Cookies in Ihrem Browser, die zum Verfolgen Ihrer Sitzungsdaten und der Anmeldeinformationen des Benutzers verwendet werden, solange Sie dieselbe Website durchsuchen.

Einige Cookies werden auch für Cross-Site-Tracking verwendet, um Adware zu bedienen und irritierende Pop-ups zu zeigen. Hacker können diese leider entführen, um Zugriff auf Ihre eingeloggten Accounts zu erhalten.

Installieren Sie die Cookie-Verwaltungstools

Um zu verhindern, dass Cookies Ihre Daten verfolgen oder wichtige Informationen offenlegen, müssen Sie Cookies mithilfe von Cookie-Verwaltungstools verwalten .

Solche Tools geben Ihnen die totale Kontrolle über Cookies im Browser - sie anzeigen, verwalten oder löschen / löschen. Durch das Speichern der richtigen Cookies und das Löschen aller verdächtigen oder sensiblen Cookies (die Anmeldedaten oder Kontoinformationen enthalten) können Sie sicher sein, dass sie die Sicherheit Ihrer Daten oder angemeldeten Konten nicht gefährden.

- Cookie-Manager: Ein Google Chrome-Add-On, mit dem Sie Cookies über die Symbolleiste [About | hinzufügen, bearbeiten und löschen können Herunterladen]

- Firebug: Ein Firefox-Add-On, das Cookies in Ihrem Browser verwaltet und hilft, sie leicht zu filtern und zu löschen [Über | Herunterladen | Wie installiert man]

- IECookiesView: Ein Tool von Drittanbietern, das alle Cookies im Internet Explorer beschreibt und Sie bei deren Verwaltung unterstützt [Über | Herunterladen]

Fanden Sie es hilfreich, Ihre Online-Erfahrung zu sichern? Weißt du noch mehr Tipps? Bitte teilen Sie Ihr Wissen und Ihre Erfahrung mit uns durch Kommentare unten.

Fanden Sie es hilfreich, Ihre Online-Erfahrung zu sichern? Weißt du noch mehr Tipps? Bitte teilen Sie Ihr Wissen und Ihre Erfahrung mit uns durch Kommentare unten.

![So fügen Sie Dateipfad schnell in Sublime Text ein [Quicktip]](http://hideout-lastation.com/img/tech-design-tips/905/how-insert-file-path-quickly-sublime-text.jpg)

So fügen Sie Dateipfad schnell in Sublime Text ein [Quicktip]

Sublime Text ist ein sehr minimaler Code-Editor. Es kommt ohne viel von einer GUI; Sogar die Einstellungen sind textbasiert. Dieser Minimalismus hilft uns, uns mehr darauf zu konzentrieren, die Codes zu schreiben, als vielmehr mit dem Dressing des Code-Editors abgelenkt zu werden. Aber das bringt auch eine Frage mit sich: Wie fügen wir einen Dateipfad ein?

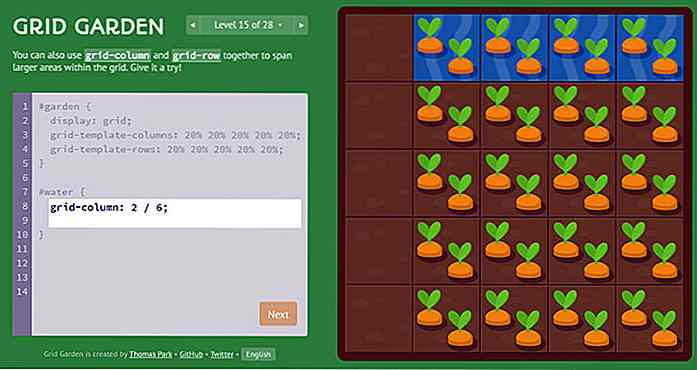

Lernen Sie CSS Grid Layout (Der Spaß) mit Grid Garden

Die meisten Webentwickler kennen das Flexbox Froggy-Spiel, das Ihnen die Grundlagen von Flexbox von Grund auf vermittelt. Dieses kostenlose Spiel wurde viral und ist immer noch unglaublich wertvoll, um Leuten beizubringen, wie man mit flexbox programmiert.Nun, derselbe Entwickler, der dieses Spiel gemacht hat, hat ein brandneues Spiel namens Grid Garden