de.hideout-lastation.com

de.hideout-lastation.com

10 berüchtigte Hacker, die Schlagzeilen machten

Wenn Leute von dem Wort "Hacker" hören, denken sie normalerweise an diejenigen, die als Black Hat Hacker gelten. Im Gegensatz zu White-Hat-Hackern, die Computersysteme hacken, um Fehler in der Sicherheit zu patchern, hacken Black-Hat-Hacker für illegale Gewinne . Ob es sich um Geld, persönliche Informationen oder einfach nur um den Nervenkitzel handelt: Black Hat-Hacker verheerenden Computer-Systeme und hinterlassen in der Regel eine Spur von Opfern.

In diesem Beitrag werden wir uns kurz mit den Leben, Motivationen und Ergebnissen von 10 Hackern befassen, die Schlagzeilen gemacht haben, indem sie sich auf große Organisationen und sogar Regierungen konzentriert haben. Einige haben gute Absichten, während andere keine Skrupel zum persönlichen Vorteil hacken, aber egal, was sie denken, sind diese Hacker, die große Organisationen auf Trab halten, wenn es um die Sicherheitsmaßnahmen in ihren Systemen geht.

1. Hector Xavier Monsegur (Sabu)

Sabu ist bekannt als einer der Gründer von LulzSec, der berüchtigten Black Hat Hacker-Gruppe, die Informationen von Regierungs- und Firmenwebsites einbrach und stahl, alles hauptsächlich "für den Lulz" oder in anderer Sprache, Unterhaltung. Seine wahre Identität wurde schließlich vom FBI entdeckt und er hatte die Wahl: Informant zu werden oder ins Gefängnis zu gehen.

Monsegur entschied sich für das ehemalige FBI und arbeitete mit dem FBI zusammen. Er hackte mit seinem Lulzsec-Team zusammen, behielt aber ihre Aktivitäten im Auge und berichtete dem FBI. Dies führte schließlich zur Einnahme der anderen Mitglieder und zum Ende von Lulzsec. Monsegur verbrachte wegen seiner Mitarbeit nur 7 Monate im Gefängnis. Zählen Sie ihn glücklich, weil sein ursprünglicher Satz gute 26 Jahre sein sollte.

2. Kevin Mitnick

2. Kevin Mitnick Kevin Mitnick war ein Hacker, bevor Computer cool oder Mainstream waren. Sein erster Hack wurde 1978 im Alter von 15 Jahren nach einer Methode namens "Social Engineering" erstellt, bei der es um einen Ticket-Puncher und ein Müllcontainertauchen geht. Grundsätzlich konnte er mit einer gefälschten Lochkarte alle kostenlosen Busfahrten, die er wollte, bekommen .

Sein erster Computer Hack war jedoch für unbefugten Zugriff auf die Computersysteme der Digital Equipment Corporation . Er wurde für 12 Monate und eine 3-jährige überwachter Freilassung inhaftiert . Er brach die 3-Jahres-Vereinbarung, als er sich in die Voicemail-Computer von Pacific Bell einklinkte, und in seinem Namen wurde ein Haftbefehl veröffentlicht, dem er für 2, 5 Jahre ausweichen konnte.

Während seiner Zeit auf der Flucht ging er auf eine Hacking-Tour, mit geklonten Handys, um seinen Standort zu verstecken und in die Systeme einiger der größten Mobilfunk- und Computer-Unternehmen einzubrechen. Er wurde schließlich gefasst und musste 5 Jahre im Gefängnis verbringen. Er leitet jetzt eine Computer-Sicherheitsfirma, Mitnick Security Consulting.

3. Gary McKinnon (Solo)

3. Gary McKinnon (Solo) Der US-Staatsanwaltschaft zufolge war der schottische Hacker Gary McKinnon dafür verantwortlich, den "größten Militärcomputer-Hack aller Zeiten" zu begehen - er hat sich 2002 in 97 US-Militär- und NASA-Computer gehackt. Und es war nicht einfach ein Einbruch weniger als ein paar Monate nach 9/11.

Er hat der US-Militärinfrastruktur echten Schaden zugefügt, die Munitionslieferung an die Atlantikflotte der US-Marine gestoppt und aus irgendeinem Grund höhnische, antiamerikanische Nachrichten auf den Computern hinterlassen. McKinnon hat das Asperger-Syndrom und als er erwischt wurde, McKinnon, behauptete er, dass er nur nach einem Beweis für UFOs, Anti-Schwerkraft-Technologie und Unterdrückung der freien Energie suchte.

Die US-Regierung versuchte, ihn wegen des medizinischen Zustands auszuliefern, konnte dies aber nicht tun, und die Tatsache, dass medizinische Experten ihn für ein Suizidrisiko halten, sollte dazu veranlasst werden, Großbritannien zu verlassen, um sich vor Gericht zu stellen. Am Ende eines zehnjährigen Tauziehens beschlossen die Staatsanwälte, jegliche Pläne zur Verfolgung von ihm auf britischem Boden fallen zu lassen, da er sich in Großbritannien befand und die Beweise und Zeugen in den USA waren .

4. Ehud Tenenbaum (Der Analysator)

4. Ehud Tenenbaum (Der Analysator) Im Alter von 19 Jahren 1998 war der israelische Hacker Ehud Tenenbaum der Anführer einer Gruppe von Hackern, die es schafften, in die Computersysteme der NASA, der US- und israelischen Militärs und mehrerer US-amerikanischer und israelischer Universitäten einzubrechen. Sie installierten Backdoors, um geheime Informationen zu erhalten. Dann nannte das stellvertretende Verteidigungsministerium der USA, John Hamre, "den bisher am besten organisierten und systematischsten Angriff" - sie dachten, der Hack sei von der irakischen Regierung erledigt worden .

Um die Angriffe zu stoppen und die Hacker zu fangen, versammelten sich mehrere Zweige der US-Regierung mit ihren Agenten und starteten eine Untersuchung (Codename Solar Sunrise). Sie schaffen es endlich, den Tenenbaum und sein Team zu fangen. Im Jahr 2001 wurde er zu 18 Monaten Gefängnis verurteilt, von denen er nur 8 Monate diente.

Er wurde später 2008 erneut festgenommen, weil er in Finanzinstitute eingedrungen war und Kreditkartennummern gestohlen hatte - der Schaden belief sich auf rund 1, 5 Millionen US-Dollar. Er bekannte sich schuldig und akzeptierte einen Vorwand für seine Zusammenarbeit bei der Untersuchung.

5. Jonathan James (Freund)

5. Jonathan James (Freund) Als er 15 war, wurde Jonathan James dabei erwischt, wie er in das BellSouth- und das Miami-Dade-Schulsystem einbrach. Dies führte zu der Entdeckung, dass er Zugang zu einer Abteilung des US-Verteidigungsministeriums hatte - im Grunde hatte er Zugang zu tausenden von Angestelltennachrichten.

Er hatte auch die NASA gehackt und den Quellcode für lebenserhaltende Funktionen auf der Internationalen Raumstation erhalten. Das Eindringen veranlasste NASA, ihre Computer für drei Wochen herunterzufahren, und $ 41.000, um das System zu reparieren. James wurde festgenommen und musste 6 Monate in einer Bundesvollzugsanstalt bleiben .

Später im Jahr 2007 wurde James verdächtigt, einigen seiner Hacker-Freunde zu helfen, eine massive Computer-Hacking-Tour zu begehen, die die Kreditinformationen von Millionen von Menschen kompromittierte. Er lehnte wiederholt die Beteiligung ab, wurde jedoch trotzdem vom Geheimdienst geplündert. Im Jahr 2008 beging er Selbstmord mit einem Schuss an den Kopf und glaubte, dass er keine angemessene Gerechtigkeit erhalten würde.

6. Edward Snowden

6. Edward Snowden Edward Snowden wurde ein bekannter Name, indem er das Spionageprogramm der NSA auslöschte. Die Agentur hatte regelmäßig Amerikaner in einem beispiellosen Massstab ausspioniert. Wie hat Snowden seine Beweise gefunden, um diese Behauptung zu beweisen? Nun, er musste sich nicht wirklich auf Hacker-Tools verlassen. Wie Mitnick musste er nur Social Engineering einsetzen - oh, und er nutzte eine kaputte Sicherheitsrichtlinie, um Zugriff auf die Dateien zu erhalten.

Sie sehen, Snowden arbeitete als Systemadministrator für die NSA und konnte auf die meisten ihrer streng geheimen Dokumente zugreifen, und es gab im Grunde niemanden, der ihn auf mögliche Sicherheitslücken hin untersuchte. Wenn er kein Dokument bekommen konnte, brauchte er nur die Zugangsdaten von jemandem zu bekommen, der Zugang hatte - Leute nehmen bereits an, dass Systemadministratoren bereits Zugang zu ihnen hatten.

Nach den Enthüllungen floh Snowden nach Russland, wo er politisches Asyl erlangte.

7. Andrew Auernheimer (Weev)

7. Andrew Auernheimer (Weev) weev ist ein Grey-Hat-Hacker und Internet-Troll, der zuerst Bekanntheit erlangte, als er die Verantwortung für einen Hack auf Amazon übernahm, wo Bücher über schwule Themen als Pornografie eingestuft wurden . Er ist sehr bekannt für seine Trolling-Mätzchen und wurde einmal zum Präsidenten einer Gruppe, die sich dem Ziel widmet, das Web mit Malware, Website-Hacking und Schockbildern zu trollen.

Aus dieser Gruppe kam Goatse Security, eine graue Hutgruppe, die geschaffen wurde, um sich von den Trolling-Mätzchen der ersteren zu distanzieren. Im Jahr 2010 half er dabei, eine Schwachstelle auf der AT & T-Website zu finden, die die E-Mails von iPad-Nutzern preisgab, darunter auch solche von Prominenten und Militärs.

Während sie den Exploit schließlich an AT & T übergaben, waren sie zuerst zu einer Nachrichtenagentur gegangen, um ihre Entdeckung zu teilen. Dies führte zu einer strafrechtlichen Untersuchung, bei der er vom FBI wegen des Hacks angeklagt wurde und 41 Monate Gefängnis erhielt.

8. Julian Asschenge (Mendex)

8. Julian Asschenge (Mendex) Heute ist Julian Assenge bekannt als der Schöpfer und das öffentliche Gesicht von Wikileaks, der Online-Organisation, die durchgesickerte Regierungs- und Unternehmensdokumente veröffentlicht. Aber davor, in den späten 80ern im Alter von 16 Jahren, war er als Mendex bekannt und gründete zusammen mit zwei anderen Hackern International Subversives , was sie als ethische Hacker-Gruppe betrachten.

Er fuhr fort, sich in einige hochkarätige Ziele wie das US-Verteidigungsministerium, die NASA, Lockheed Martin, um nur einige zu nennen, zu hacken. Er wurde schließlich erwischt, als er 1991 im Alter von 20 Jahren in Nortel gehackt wurde. Er bekannte sich schuldig, 35 Anklagepunkte zu erheben . Es gelang ihm, schwere Strafen zu vermeiden, weil er nicht böswillige Absichten hatte und eine zerrüttete Kindheit hatte, weil seine Mutter Teil einer kontroversen New Age-Gruppe war und sich häufig bewegte.

9. Jeremy Hammond

9. Jeremy Hammond Jeremy Hammond ist ein politischer Aktivist und nutzt seine Hacking-Fähigkeiten, um seinen Aktivismus zu unterstützen. Während der DEFCON 2004 ermutigte er zum Beispiel den "elektronischen zivilen Ungehorsam" als Protest gegen die jährliche republikanische Nationalversammlung.

Er gründete HackThisSite, eine Art zu trainieren wären Hacker mit allen Werkzeugen des Handels, die sich selbst als "eine Non-Profit-Organisation beschreiben, die eine gute Sicherheitskultur und Lernatmosphäre schützen will". Er geriet mit seinem Aktivismus meist in Konflikt mit dem Gesetz, weil er sich weigerte, den Polizeianweisungen zu folgen, wenn er protestierte .

Aber was ihn schließlich verhaftet hat (und eine 10-jährige Haftstrafe), war der Hacker der privaten Geheimdienstfirma Stratfor im Jahr 2012. Er hatte Wikileaks eine erlangte Kundenliste durchgesickert und eine weitere Million Dollar über gestohlene Kreditkarten an verschiedene Wohltätigkeitsorganisationen gespendet. Ein interessanter Leckerbissen wäre, dass Hammond tatsächlich von Sabu (von # 1) gefangen wurde, der damals als Informant mit dem FBI arbeitete.

10. Der Spaßvogel

10. Der Spaßvogel Der Jester ist ein Internet-Vigilant und selbst beschriebener Grey-Hat-Hacktivist. Seine wahre Identität ist unbekannt, außer dass er ein ehemaliger Soldat ist, der Touren in Afghanistan und anderswo durchgeführt hat. Der Jester machte sich einen Namen, indem er mehrere Webseiten hackte, die er als antiamerikanisch ansieht.

Sein erster öffentlicher Angriff war gegen die Taliban und andere verwandte dschihadistische Gruppen im Internet. Er hackte auch die Website der Westboro Baptist Church wegen Missachtung der Beerdigungen der amerikanischen Truppen. Er hat auch DDoS-Webseiten, die amerikanische Truppen im Ausland gefährden, wie Wikileaks.

Nicht nur das, er hat Länder gehackt, die Unterstützung für Snowden zeigen, wie Ecuador, DDoS-in ihre Börse und T ourismus-Website. Der Jester ist immer noch aktiv auf Twitter und seinem Blog, wo er regelmäßig seine Meinung äußert.

www.wikileaks.org - TANGO DOWN - INDEFINITLEY - für den Versuch, das Leben unserer Truppen und anderer Vermögenswerte zu gefährden #wikileaks #fail

28. November 2010

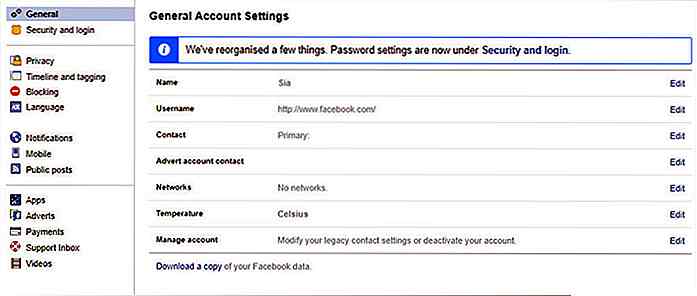

So ändern und ersetzen Sie die Facebook-Seiten-URL

Wenn Sie sich zum ersten Mal für ein Facebook-Konto anmelden, weist Ihnen der Dienst eine numerische ID für Ihre Homepage zu . Unnötig zu erwähnen, dass das Teilen Ihrer Facebook-Seite mit anderen Benutzern, die diese numerische ID verwenden, nicht genau das ist, was jemand für bequem halten würde, also warum ersetzen Sie es stattdessen nicht durch eine benutzerdefinierte URL ?Vorau

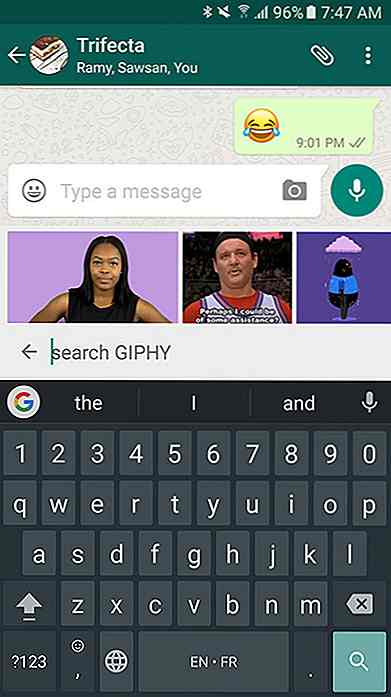

Die GIF-Suchfunktionalität ist jetzt in der WhatsApp Beta verfügbar

Das Posten eines GIFs in Ihrem WhatsApp Chat wird für Android Benutzer viel einfacher sein , da Version 2.17.6 der WhatsApp Beta App eine GIF Suchfunktion mit sich gebracht hat.Vor der Veröffentlichung der WhatsApp Beta-Version 2.17.6 konnten Android-Benutzer nur GIFs senden und empfangen, da die Dateien auf dem Gerät gespeichert sind. D