de.hideout-lastation.com

de.hideout-lastation.com

Wie eine Full-Blown Cyberwarfare die Welt verändern kann

Das Internet ist eine schöne Sache. Es hat keine Grenzen und die einzige Beschränkung, die es hat, ist die Vorstellungskraft seiner Benutzer. Aus diesem Grund wurden neue Kulturen geboren, und täglich werden weitere entwickelt. Neue Technologie, viele neue Dinge. Im Internet benötigen Sie kein Visum, um in ein anderes Land zu reisen.

Das Internet selbst ist ein nicht beanspruchtes Gebiet mit mehr als 2 Milliarden Bürgern . Einfach gesagt, die Supermächte der Welt sind damit beschäftigt, ihr eigenes Stück davon zu bekommen. Und genau wie ein physisches Territorium gibt es auch Spionage, Spionage und einen Krieg in der Cyber-Welt. Sie werden es vielleicht nicht erkennen, aber es geht schon seit mehreren Jahren.

Was passiert in der Cyberworld?

Ein Paradebeispiel ist die Nasional Security Agency (NSA) der Vereinigten Staaten, die jede Minute jeden Tag Amerikaner und 193 andere Länder ausspioniert, mit einem Ziel (und ich vereinfache es hier): Informationen zu sammeln und sie zu nutzen Terrorakte abhalten . Wenn Sie Ihr Herz pumpen wollen, hier ist eine Zeitleiste der NSA-Spionage in der Schweiz.

Aber in ihrem Bestreben, dies zu tun, hat Backlash aus der ganzen Welt begonnen. China ist ein großes Land und hat sich in den letzten Jahrzehnten als ein industrielles und wirtschaftliches Wunderwerk erwiesen. Und jetzt haben sie begonnen, stark in ihre Cyberfähigkeiten zu investieren. Letztes Jahr hat der oberste Führer des Iran den Studenten gesagt, dass sie sich auf den Cyberkrieg vorbereiten sollen. Vielleicht ist es eine Reaktion auf Cyber-Angriffe von Saudis und Israelis auf das iranische Atomprogramm im Jahr 2010.

Aber in ihrem Bestreben, dies zu tun, hat Backlash aus der ganzen Welt begonnen. China ist ein großes Land und hat sich in den letzten Jahrzehnten als ein industrielles und wirtschaftliches Wunderwerk erwiesen. Und jetzt haben sie begonnen, stark in ihre Cyberfähigkeiten zu investieren. Letztes Jahr hat der oberste Führer des Iran den Studenten gesagt, dass sie sich auf den Cyberkrieg vorbereiten sollen. Vielleicht ist es eine Reaktion auf Cyber-Angriffe von Saudis und Israelis auf das iranische Atomprogramm im Jahr 2010.Russland ist auch in der Offensive. Eine der am meisten publizierten Cyber-Attacken, die sie gemacht haben, bestand darin, sich in die Mail-Server des US-Außenministeriums zu hacken. Und erst kürzlich kündigte das Pentagon eine neue Strategie für den Cyberkrieg an, in der Cyberwaffen diskutiert wurden.

Und nicht nur Regierungen greifen andere Regierungen im Cyberspace an. Lebenswichtige Unternehmen werden auch von Regierungen angegriffen. Und als Antwort gab die Hälfte der befragten britischen Unternehmen an, dass sie erwägen, Hacker einzustellen, um andere Hacker abzuschrecken. Bekämpfe Feuer mit Feuer, richtig?

Aber zurück auf die globale Bühne befindet sich die Welt derzeit in einem Cyber-Halbkaltkrieg mit den USA, Russland, Iran und China als Hauptakteuren. Erst vor kurzem sind Nachrichten über die USA, die von den Chinesen gehackt wurden, ausgebrochen.

Aber zurück auf die globale Bühne befindet sich die Welt derzeit in einem Cyber-Halbkaltkrieg mit den USA, Russland, Iran und China als Hauptakteuren. Erst vor kurzem sind Nachrichten über die USA, die von den Chinesen gehackt wurden, ausgebrochen.Nach Meinung von Experten umfasste der Vorfall die Sammlung von über 4 Millionen aktuellen und ehemaligen Bundesbeamtenakten. Aber während das Motiv des Hacks unklar ist, ist es ein sehr zielgerichteter Angriff, der auf die Möglichkeit hindeuten könnte, dass die Hacker ihre eigene Datenbank von US-Regierungsmitarbeitern aufbauen. Das Office of Personnel Management warnte die USA Ende letzten Jahres davor, dass ihre vernetzten Systeme ein "Hacker-Traum" seien und sie nicht für einen Angriff bereit seien .

Nun, können sie ihre wichtigen Systeme nicht einfach mit dem Internet verbinden?

Das ist eigentlich eine gute Frage. Die Wahrheit ist, sie tun es nicht. Die Regierung und das Militär haben im Allgemeinen ihr eigenes Intranet - ein privates Netzwerk, das nur autorisiertem Personal zugänglich ist . Sicher, es könnte immer noch das World Wide Web nutzen, aber es ist die Art, die völlig getrennte Kabelnetzwerke nutzt. In der Tat haben große Unternehmen ihre eigenen Intranets, wo ihre Dateien nur vor Ort zugänglich sind.

Aber wie Unternehmen können Regierungen und Militärs nicht allein im Intranet überleben. Während klassifizierte Informationen auf Systemen gespeichert werden, die nicht mit dem Internet verbunden sind, gibt es immer noch Geräte, die hauptsächlich für Kommunikationszwecke wie E-Mail, Videokonferenzen und das Senden von Dateien verwendet werden

Aber wie Unternehmen können Regierungen und Militärs nicht allein im Intranet überleben. Während klassifizierte Informationen auf Systemen gespeichert werden, die nicht mit dem Internet verbunden sind, gibt es immer noch Geräte, die hauptsächlich für Kommunikationszwecke wie E-Mail, Videokonferenzen und das Senden von Dateien verwendet werdenWenn Sie in den Nachrichten erfahren, dass die E-Mail eines Regierungsbeamten auf höchster Ebene gehackt wurde, liegt das wahrscheinlich daran, dass der verwendete Computer mit dem Internet verbunden war.

Auch wenn ein Netzwerk, das nicht mit dem Internet verbunden ist, gehackt wurde und geheime Informationen durchgesickert sind, ist es fast immer eine 100% ige Chance, dass jemand von innen es getan hat. Aber darüber sind wir heute nicht hier.

Was könnten die Auswirkungen eines Cyberwars in vollem Umfang sein?

Die Antwort darauf ist einfach und beängstigend: Regierungen könnten ihr eigenes Internet aufbauen . Stellen Sie sich eine Welt vor, in der es mehrere Internets gibt. Deutschland will sein eigenes Internet wegen des Spionage-Skandals der NSA, während der Iran sein eigenes "halal" -Internet baut, das frei von "Unreinheiten" von der Außenwelt sein wird.

Und es ist nicht nur ein Gag, zu denken, dass andere Regierungen in ihrer Führung folgen werden. Wenn diese Cyberangriffe außer Kontrolle geraten, ist das Einzige, was Regierungen voneinander abhalten kann, die völlige Trennung voneinander. Wenn dir das nicht gruselig genug ist, lass uns einen Schritt zurückgehen und schauen, was das Internet gerade ist.

Und es ist nicht nur ein Gag, zu denken, dass andere Regierungen in ihrer Führung folgen werden. Wenn diese Cyberangriffe außer Kontrolle geraten, ist das Einzige, was Regierungen voneinander abhalten kann, die völlige Trennung voneinander. Wenn dir das nicht gruselig genug ist, lass uns einen Schritt zurückgehen und schauen, was das Internet gerade ist.Auswirkungen auf die Kommunikation

Im Moment rede ich mit dir, während ich auf den Philippinen bin. Sie könnten in Südkorea, Japan, Kuwait oder den USA sein, aber Sie können dies immer noch lesen. Sie können über Skype mit Ihren Freunden sprechen, die sich in einem anderen Land befinden. Sie können Online-Spiele in einer internationalen Umgebung spielen.

Aber was passiert, wenn das Internet, wie wir es jetzt sehen, verschwindet und stattdessen kleinere, eng begrenzte, restriktive Blasen werden ? Diese grenzenlose Kommunikation wird weg sein. Was uns zu einer neuen Art der Informationsbeschaffung führt: Informationen über andere Länder werden schwerer zu bekommen sein. Es ist durchaus möglich, dass wir nur Informationen von staatlich genehmigten Kanälen erhalten .

Dies ändert die Art, wie alles funktioniert; Jeder wird einen großen Schlag bekommen. Überlegen Sie, wie wichtig Facebook und Twitter während des Arabischen Frühlings waren. Die ganze Welt hat sie beobachtet und unterstützt. Aber wenn Regierungen ihre Verbindung zum Rest der Welt abschneiden, wird diese Art von frei fließenden Informationen der Vergangenheit angehören.

Vielleicht ist ein Hauptproblem, unter dem regelmäßige Benutzer leiden werden, die Art, wie wir im Internet navigieren . Es könnte schwieriger und teurer werden, eine Verbindung herzustellen. Wie das Abheben von Geld von einem Geldautomaten, der nicht von Ihrer Bank ist, können internationale Anrufe wegen der Umleitung mehr kosten. Darüber hinaus müssen viele Gateways und Checkpoints durchlaufen werden, um den Informationsgewinnungsprozess zu verlangsamen, da die Anforderung weitergegeben wird. Alternativ kann eine "Überholspur" gegen Gebühr angeboten werden .

Unheimlich jetzt, wenn du so denkst, oder? Und das ist eine drohende Bedrohung für uns alle. Aber es gibt viel gruseligere Dinge als das.

Stromnetze gehen nach unten

Die Stromnetze in den USA und auf der ganzen Welt sind anfällig für Angriffe, und wir sprechen nicht hypothetisch. Allein im Jahr 2014 wurde das US-Stromnetz 79 Mal von Hackern angegriffen. Hackern gelang es, in 37% der Unternehmen einzusteigen, die das Grid arbeiten lassen .

Berichten zufolge wurden (und werden) die Angriffe von einer Armee von Hackern in einem koordinierten Versuch durchgeführt, ganze Städte zum Einsturz zu bringen. Stellen Sie sich vor, ein unangreifbares Land wie die USA wird dunkel, die Panik wird chaotisch werden.

Autos werden ferngesteuert

Autos werden jedes Jahr schlauer. Von der Fähigkeit zu diagnostizieren, was in ihrer Hardware oder Software falsch ist, die Notwendigkeit für einen menschlichen Fahrer völlig zu überspringen. Das ist die Zukunft der Autos, und es kommt schnell.

Autos können sogar Upgrades erhalten, wenn sie Updates von einem Remote-Server erhalten, und Sie wissen wahrscheinlich, was das bedeutet - alles, was mit dem Internet verbunden ist, hat die Möglichkeit, gehackt zu werden . In diesem Fall können autonome Autos von Hackern zum Steuern von Fahrzeugfunktionen angesteuert werden.

Smartphones, die als ubiquitäres Spionagewerkzeug fungieren

Google kann Codes auf Android-Geräte pushen, und die NSA hatte die geniale Idee, Google Play zu hijacken und grundsätzlich alle Handys zu hacken. Gut für uns, dass dies nicht wirklich gelungen ist. Oder hat es getan?

Die Sache ist, wenn eine Agentur dies vorhat, könnten andere Organisationen ihre Zeit und Ressourcen darauf verwenden, nicht nur Android-Geräte zu hacken, sondern auch alle Telefone, die auf automatischen Updates von einem Hauptserver angewiesen sind. Dies kann dann verwendet werden, um nicht nur die Bewegungen eines jeden zu verfolgen, sondern auch in das Privatleben eines jeden zu gelangen, wodurch die persönlichen Daten von jedermann für unberechtigte Spionage geöffnet werden .

Zerhacken in interkontinentale ballistische Raketen (ICBM)

Am 23. Oktober 2010 sind 50 ICBMs, die mit nuklearen Spitzen ausgestattet sind, dunkel geworden. Ihre menschlichen Kontrolleure verloren für 45 Minuten die Kommunikation mit ihnen. Warum ist das beängstigend? Denn während dieser 45 Minuten hatten die Startzentren keine Möglichkeit, unerlaubte Startversuche zu erkennen .

Es war nicht klar, was der genaue Grund für die Aussperrung war, sei es eine fehlerhafte Verkabelung, jemand, der über Funkempfänger in die Interkontinentalraketen eindrang, ein ehrlicher Fehler des Mitarbeiters bei der Auslösung des Blackouts oder ein sehr engagierter Hacker, der Amerikas angriff Tausende von Kilometern Kabel (sehr unwahrscheinlich). Was auch immer es verursacht hat, könnte einen Atomkrieg ausgelöst haben .

Militärdrohnen, die gegen die Leute benutzt werden, die sie schützen sollen

US-Militärdrohnen fliegen bereits auf ihren Interessengebieten. Und sie tragen Höllenfeuerraketen. Es ist auch unvermeidlich, dass diese Drohnen drahtlos mit ihren Basisstationen verbunden sind, wo Menschen ihre Systeme von Zeit zu Zeit steuern oder aktualisieren können .

Denken Sie, dass es völlig möglich ist, dass Hacker Zugang zu diesen Drohnen für ihre eigenen Zwecke erhalten? Bestimmt.

Zusammenbruch der Börse und der Wirtschaft

Hacker können den Aktienmarkt manipulieren, was sie 2010 taten, als russische Hacker in die NASDAQ eindrangen. Während dieser Versuch einfach bedeuten kann, dass jemand Informationen benötigt, um viel Geld zu verdienen, ist es auch keine weit hergeholte Idee, dass in Zukunft eine Organisation, die darauf aus ist, die Wirtschaft eines bestimmten Landes zu zerstören, dies tun würde und könnte.

Wenn das passiert, könnten Menschen Arbeitsplätze verlieren, Häuser könnten abgeschafft werden und die Rate der Obdachlosigkeit wird steigen, es wird zu zivilen Unruhen kommen und der Zusammenbruch von Recht und Ordnung könnte die Regierungen zerstören. Dies ist bereits in einer Zeit vor dem Internet, die als Große Depression bekannt ist, geschehen.

Abschließend

In der Cyberwelt steht viel auf dem Spiel. Private Gruppen, Konzerne und sogar Regierungen sind offensiv und defensiv. Es ist, als würden mehrere Stämme um Macht und Land kämpfen. Der einzige Unterschied ist, dass das, für das sie kämpfen, im 21. Jahrhundert nicht einmal ein physischer Ort ist, aber es enthält sicher große Macht.

Und am Ende des Tages werden wir, die regelmäßigen Benutzer, die Opfer dieses Krieges zwischen Supermächten sein.

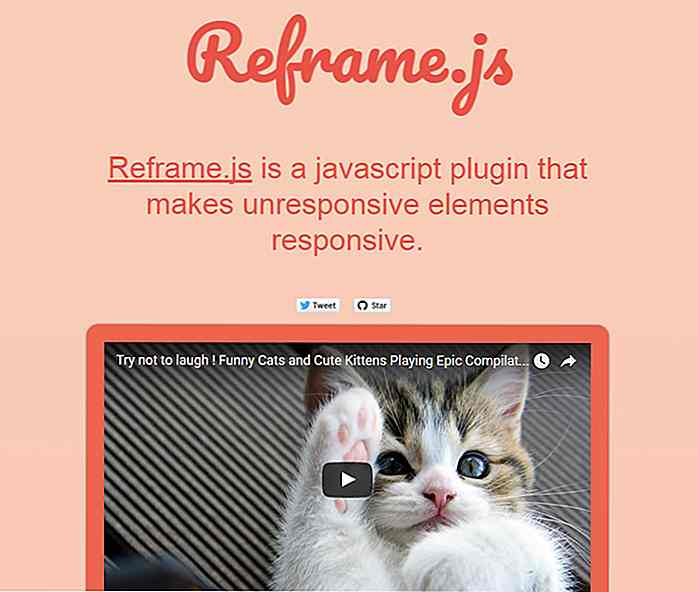

Machen Sie alle eingebetteten Inhalte mit Reframe.js Responsive

Der schwierigste Teil beim Einbetten von Videos ist, dass die Breite und Höhe korrekt sind. Diese Zahlen definieren das Seitenverhältnis und wenn sie ausgeschaltet sind, erhalten Sie einen wackeligen Videoplayer .Dies gilt für alle eingebetteten Elemente wie Iframes und Social Media-Widgets. Und diese Dinge können mit Responsive Design noch kniffliger sein, weil sie normalerweise keine reagierenden Elemente sind .Mit

20+ Apple Watch Docks - Das Beste bisher

Es wird berichtet, dass die Apple Watch nur einen Tag mit voller Ladung hält (obwohl es Berichte gibt, die sagen, dass dies eine optimistische Schätzung sein könnte). Wenn Sie also ein Power User auf dem iPhone sind, möchten Sie wahrscheinlich in einen guten Apple investieren Watch dock für regelmäßige Ladesessions.Wir ha

![Lebensechte Origami Artwork in freier Wildbahn [PICS]](http://hideout-lastation.com/img/tech-design-tips/185/lifelike-origami-artwork-wild.jpg)