de.hideout-lastation.com

de.hideout-lastation.com

Das Gute, das Schlechte und das Hässliche der Bitcoin-Sicherheit

Es ist wahrscheinlich davon auszugehen, dass Bitcoin hier ist , um zu bleiben . Ja, es ist ein bisschen unbeständig und ja, andere Kryptowährungen sind viel einfacher zu minen und viel billiger zu kaufen, aber die ständig wachsende Zahl von Möglichkeiten, Bitcoins auszugeben - plus die Tatsache, dass es immer noch da ist, nachdem es unzählige Male für tot erklärt wurde die letzten paar Jahre - ist ein Zeugnis der Widerstandsfähigkeit der weltweit beliebtesten und polarisierenden Kryptowährung.

Das bedeutet jedoch nicht, dass Sie blindlings in Bitcoin springen sollten. Abgesehen von den hohen Eintrittspreisen hat eine Reihe von Ereignissen im vergangenen Jahr gezeigt, dass das Bitcoin-Protokoll selbst sicher sein kann, die Geldbörsen und Dienste, die zum Speichern und Austauschen von Bitcoin verwendet werden, jedoch nicht .

Hier ist ein kurzer Blick in die Sicherheit des Bitcoin-Protokolls selbst sowie einige bemerkenswerte Fälle von großflächigem Bitcoin-Diebstahl.

Verschlüsselung und die Blockchain

Bitcoin ist eine von vielen Kryptowährungen, die heute verfügbar sind. Kryptowährungen sind digitale Währungen, die Kryptographie als zentralen Bestandteil des Protokolls implementieren, um pseudonyme (oder anonyme) und dezentrale Währungen zu etablieren.

Bitcoin verwendet die SHA-256-Verschlüsselung sowohl für das Proof-of-Work (PoW) -System als auch für die Transaktionsverifizierung. Die Sicherheit des Bitcoin-Protokolls liegt in einer seiner grundlegenden Eigenschaften, der Transaktions-Blockchain .

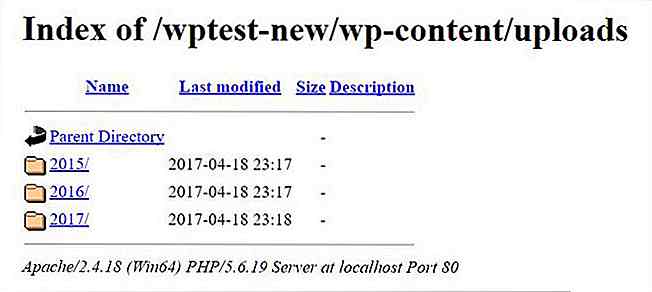

Bitcoin Blockchain

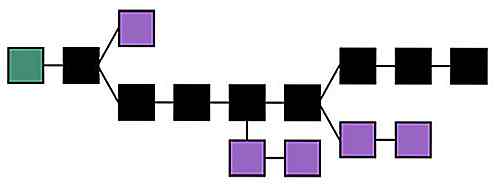

Die Blockchain ist im Grunde eine Kette von mehreren "Blöcken", die den Transaktionsverlauf enthalten . Die Blockchain beginnt mit dem Anfangsblock, der als Geneseblock bekannt ist . Transaktionen und gelöste Hashes fügen nach diesem Geneseblock neue Blöcke hinzu und erzeugen eine Blockchain.

Das Bild unten zeigt eine Visualisierung der Blockchain, mit dem Genesis-Block in grün und der längsten Blockchain in schwarz:

(Bildquelle: Wikipedia)

(Bildquelle: Wikipedia)

Innerhalb des Bitcoin-Protokolls wird die Blockchain, die die meiste Arbeit gesehen hat, als die beste Blockchain betrachtet und diejenige, auf die sich das gesamte Protokoll bezieht, wenn Transaktionen überprüft werden. Bitcoins gelten als verbraucht, sobald eine Transaktion verifiziert wurde.

Doppelausgaben

Es ist möglich (trotz des gegenteiligen Glaubens), die Blockchain auszutricksen und die gleichen Bitcoins zweimal auszugeben, eine Aktion, die als Double-Expending bekannt ist.

Es gibt eine Reihe von Möglichkeiten, dies zu tun. Wenn ein Händler nicht auf eine Transaktionsbestätigung wartet, können Bitcoins doppelt ausgegeben werden, indem Angreifer schnell zwei in Konflikt stehende Transaktionen in das Netzwerk senden . Ein anderer Weg besteht darin, eine Transaktion in einen Block vorzugruben und dann die gleichen Münzen auszugeben, bevor der Block in die Blockchain freigegeben wird.

Die Menge an Rechenleistung, die für den Erfolg benötigt wird, macht es jedoch weniger produktiv als nur Bitcoins legitim zu minen .

Bitcoin Brieftaschen

Bitcoins werden in Brieftaschen gespeichert, aber im Gegensatz zu einem PayPal-Konto speichern diese "Brieftaschen" die Bitcoins nicht selbst . Trotz einer Reihe verschiedener Implementierungen und Formate enthalten Wallets normalerweise einen öffentlichen Schlüssel, der zum Empfangen von Bitcoins verwendet wird (ähnlich einer Bankkontonummer). Es enthält auch einen privaten Schlüssel, mit dem Sie überprüfen können, ob Sie tatsächlich Eigentümer der Bitcoins sind, die Sie ausgeben möchten.

Bitcoins offline speichern

Geldbörsen werden normalerweise digital gespeichert, entweder lokal oder online, aber es gibt sicherere Möglichkeiten, Bitcoins zu speichern . Ihre Bitcoin "Wallets" können ausgedruckt und auf Papier gespeichert werden. Eine Papiergeldbörse ist ein Zettel mit aufgedruckten privaten und öffentlichen Schlüsseln .

Es gibt auch Hardware-Wallets, die wichtige Informationen in Offline-Hardware speichern. Der Vorteil von Hardware Wallets besteht darin, dass die Schlüsseldaten in einem geschützten Bereich eines Mikrocontrollers gespeichert werden und dass sie immun gegen Software und Viren sind, die auf normalen Computern gespeicherte Brieftaschen stehlen können.

Die in Hardware-Brieftaschen gespeicherten Bitcoins können auch direkt verwendet werden, im Gegensatz zu Papiergeldbörsen, die eingetippt oder in Software importiert werden müssen. Pi-Wallet (Bild unten) ist eine der wenigen derzeit erhältlichen Hardware-Portemonnaies. Sie können sogar Ihr eigenes Pi-Wallet erstellen.

Sicherheitsverstoss

Wie bereits erwähnt, kann das Bitcoin-Protokoll selbst sicher genug sein, aber das gilt nicht für alle Sites und Dienste, die mit Bitcoin umgehen. Im Folgenden finden Sie eine kurze Übersicht über die wichtigsten sicherheitsrelevanten Probleme in den letzten ein bis zwei Jahren.

Eingaben.io

Oktober 2013, Online Bitcoin Wallet Service inputs.io wurde zweimal gehackt. Zu diesem Zeitpunkt wurden insgesamt 4.100 Bitcoins im Wert von etwa 1, 2 Millionen US-Dollar durch einen Social-Engineering-Angriff gestohlen und erhielten Zugriff auf die Systeme von input.io, die auf Linode, einem Cloud-Hosting-Anbieter, gehostet werden.

Durch die Kompromittierung einer Reihe von E-Mail-Konten, beginnend mit einem E-Mail-Konto, das der ings.io-Gründer sechs Jahre vor dem Angriff eingerichtet hatte, gelang es dem Hacker, Zugriff auf das Konto der Website auf Linode zu erhalten und das Kontokennwort der Website zurückzusetzen .

Mt. Gox

Mt. Gox, das früher einer der führenden Bitcoin Exchange Services war, hat einen Konkursschutz beantragt, nachdem er eine unglaubliche Menge Bitcoins verloren hat: $ 468 Millionen wert!

Mt. Gox 'Ende begann Anfang Februar, als es neben anderen Bitcoin-Tauschbörsen wie BTC-e die Bitcoin-Abhebungen einfror und schwere Distributed-Denial-of-Service-Angriffe (DoS-Attacken) auf die Bitcoin-Transaktionsmöglichkeit einsetzte .

Vereinfacht gesagt, bedeutet die Formbarkeit von Transaktionen, dass es möglich ist, dass gültige Transaktionen geändert werden, so dass die Transaktionen scheinbar nicht durchgelaufen sind, obwohl sie in Wirklichkeit erfolgreich waren .

(Bildquelle: Businesswoche)

(Bildquelle: Businesswoche)

Die Formbarkeit von Transaktionen ist jedoch kein neues Thema . Es ist auch nicht unmöglich, es zu lösen, wie der Bitcoin-Entwickler Greg Maxwell gezeigt hat.

Tatsächlich sind andere Bitcoin-Börsen wie Bitstamp und BTC-E noch in Betrieb, nachdem sie die Probleme auf ihrer Seite gelöst und die Verarbeitung von Transaktionen innerhalb von Tagen nach dem ersten Einfrieren von Transaktionen wiederaufgenommen haben. Am meisten verdammen jedoch die oben erwähnten verlorenen Bitcoins und schlechte Sicherheit und Buchhaltung in Mt. Gox, wie in einer durchgesickerten Reihe von Dias detailliert. Hinter den Kulissen könnte mehr geschehen als nur Probleme mit der Formbarkeit von Transaktionen.

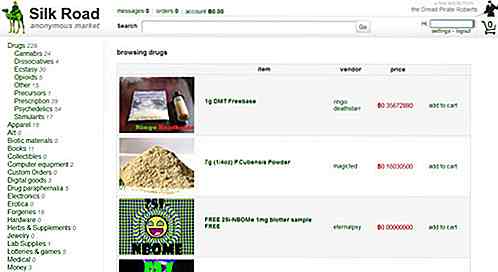

Seidenstraße 2.0

Im Februar dieses Jahres wurden Bitcoins im Wert von 2, 7 Millionen Dollar aus dem Treuhandkonto von Silk Road 2.0 gestohlen. Dieser Raubüberfall ereignete sich ungefähr zur gleichen Zeit wie die oben erwähnten DoS-Angriffe auf Bitcoin-Börsen, wie z. Gox und nutzte die gleiche Transaktionsformbarkeit im Bitcoin-Protokoll aus.

Im Gegensatz zu den Bitcoin-Tauschbörsen, die sich vorsichtshalber abschlossen, schloss sich Silk Road 2.0 nicht selbst und wurde während einer Re-Launch-Phase angegriffen, als alle Bitcoins im Hot-Storage gespeichert wurden.

Einige Nutzer, wie zum Beispiel Reddits DarkNetMarkets, glauben jedoch, dass die Hackergeschichte eine Vertuschung war - und dass Silk Road 2.0 von Anfang an ein Betrug war .

Die Idee ist, dass die neue Dread Pirate Roberts die Website ausdrücklich dazu eingerichtet hat, die Bitcoins der Nutzer zu stehlen, wobei sie sich auf das Vertrauen stützen, das im Namen der Silk Road vorhanden ist. Die illegale Natur der Waren, die auf der Seidenstraße 2.0 gekauft und verkauft werden, würde solch ein Unterfangen unterstützen, da es die Opfer dazu bringen würde, zweimal darüber nachzudenken , Hilfe von der Strafverfolgung zu erhalten .

"Pony" Botnet

Im Verlauf von 5 Monaten (September 2013 - Januar 2014) nutzten Kriminelle ein Botnet namens Pony, um eine große Anzahl von Computern zu infizieren, die Bitcoins und andere Kryptowährungen im Wert von bis zu 220.000 $ stahlen. Pony war das gleiche Botnet, das mehr als zwei Millionen Passwörter gestohlen und auf einem Server der Hacker gespeichert hatte.

Pony infizierte Computer und stahlen Bitcoin-Wallets, die lokal auf den infizierten Rechnern gespeichert waren, und zeigte so effektiv die Gefahren der Speicherung von Bitcoin-Brieftaschen auf mit dem Internet verbundenen Geräten.

51% Attacke

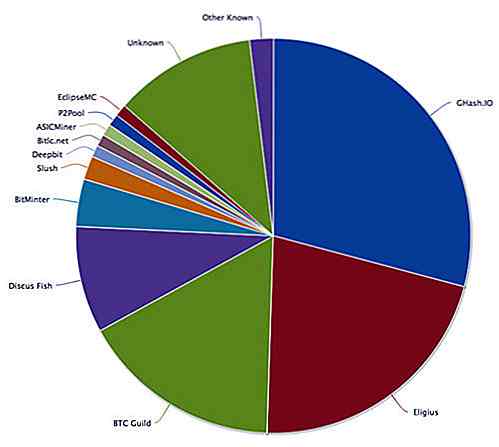

Dies ist keine Sicherheitsverletzung per se, aber es ist eine der gefährlichsten Schwächen des Bitcoin-Netzwerks . Wenn ein Individuum oder eine Gruppe von Individuen mehr als 50% der Rechenleistung innerhalb des Bitcoin-Netzwerks besitzt, wird das Netzwerk für die Möglichkeit eines 51% -Angriffs geöffnet - der Vorteil in der Rechenleistung kann verwendet werden, um die Blockchain der Haupttransaktion aufzuteilen und Begehen von Betrug, einschließlich der zuvor erörterten Doppelausgaben.

Obwohl dies weit hergeholt erscheinen mag, war das Bitcoin-Netzwerk Anfang dieses Jahres einem solchen Angriff beinahe ausgesetzt . Im Januar breitete sich Panik aus, als sich Ghash.io, ein Minenpool, dieser 50% -Grenze näherte. Die Situation wurde ohne Zwischenfälle gelöst, da die Bergarbeiter Ghash.io für kleinere Pools verließen und die Entscheidung des Pools, neue Minenarbeiter zu akzeptieren, nicht mehr gegeben war .

Während die Reaktion zeigt, dass sich das Bitcoin-Netzwerk selbst regulieren kann, ist es problematisch, sich auf Minenarbeiter und Poolbesitzer zu verlassen, die das Richtige tun, um es gelinde auszudrücken. Die Verteilung der Minenmacht ist weniger konzentriert, aber es bleibt die Möglichkeit, dass ein 51% -Angriff immer noch stattfinden kann.

(Bildquelle: Blockchain.info)

(Bildquelle: Blockchain.info)

Abschließende Gedanken

Es ist schwer zu leugnen, dass es tatsächlich Sicherheitsprobleme mit Bitcoins gibt. Ein wiederkehrendes Thema ist jedoch die Tatsache, dass diese Sicherheitsverletzungen und -probleme weniger mit dem Protokoll selbst zu tun haben, sondern viel mehr mit den Personen und Diensten zu tun haben, die diese Bitcoins verarbeiten und speichern.

Zum Beispiel nutzten der inputs.io bitcoin heist und das Pony-Botnet die Vorteile von Brieftaschen, die online und auf Computern mit Internetverbindung gespeichert waren. Einfaches Speichern von Bitcoins in einer Offline-Sparbüchse, wie einer Papier- oder Hardware-Brieftasche, sollte das Risiko eliminieren, dass Bitcoin-Geldbörsen über das Internet gestohlen werden. Während ein Teil des Geldes in den Mt verloren geht. Gox Fiasco war in der Tat von Offline-Brieftaschen, es gibt Vermutungen, dass dies ein direktes Ergebnis davon war, wie Mt. Gox implementierte ein automatisiertes System, das bei Bedarf aus Offline-Brieftaschen zog.

Zwielichtige Börsen

Die Gefahren einstmals vertrauenswürdiger Sites und Börsen wie Mt. Gox und Silk Road 2.0, die entweder gehackt oder implodiert sind und offline gehen, sind jedoch nicht so leicht zu verwerfen. Das Fehlen einer zentralen Autorität, die Bitcoin reguliert, kann als eine Stärke angesehen werden, aber es ist auch eine Schwäche. Zum einen kann es viel schwieriger sein, Einzelpersonen oder Unternehmen über legale Kanäle zur Rechenschaft zu ziehen.

Noch wichtiger ist jedoch, dass das unregulierte Bitcoin-Ökosystem bedeutet, dass es keine Möglichkeit gibt, sicherzustellen, dass Dienste und Börsen den Standards der Vertrauenswürdigkeit und Sicherheit entsprechen . Wir vertrauen Banken, weil wir wissen, dass sie stark reguliert sind und nicht aus einer Laune heraus gegründet werden können. Dies ist beim Bitcoin-Austausch offensichtlich nicht der Fall.

Die Zukunft?

Interessanterweise ist der Fallout von Mt. Gox könnte einfach gut für Bitcoin sein. In einer gemeinsamen Erklärung von fünf führenden Bitcoin-Börsen wird die Notwendigkeit geeigneter und unabhängig geprüfter Sicherheitsmaßnahmen für die Verwahrer neben mehr Transparenz und Rechenschaftspflicht aufgezeigt .

Es ist denkbar, dass solche Maßnahmen genau das sind , was Bitcoin braucht, um die jüngsten Ereignisse zu überstehen und seine Glaubwürdigkeit und Sicherheit wiederherzustellen. Ironischerweise können diese Formen der Regulierung und Auditing jedoch gegen den ursprünglichen Bitcoin-Geist verstoßen . Wie sich dieses Paradox lösen wird, bleibt abzuwarten.

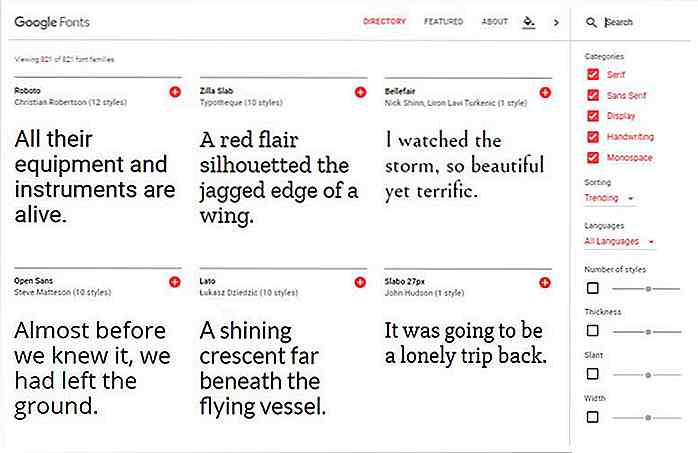

21 meistbesuchte freie Schriftarten-Site

In der Designbranche gibt es immer einen Goldrausch für eine gute Schriftart, die den Designs einen gewissen Einfluss verleihen kann. Als Designer bin ich auch immer auf der Suche nach neuen kostenlosen Schriften, die ich in meine Font-Sammlung aufnehmen kann. Und dafür wende ich mich an einige der besten Websites für kostenlose Schriftarten .In

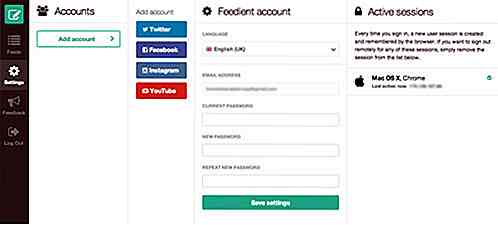

Erhalten Sie alle Ihre Social Network-Feeds an einem Ort mit Feedient

Soziale Medien sind zweifellos zu einem festen Bestandteil unseres Lebens geworden. Jeden Tag melden wir uns auf unseren Facebook-, Twitter- und Instagram-Accounts an und schauen uns an, was auf der Welt und in unserem Freundeskreis passiert.Da jedoch so viele soziale Netzwerke vorhanden sind und so viele Informationen in diese Netzwerke gepostet und hochgeladen werden, kann es manchmal sehr mühsam sein, den Überblick über die Vorgänge in Ihren bevorzugten Netzwerken zu behalten . Fr

![Wie führe ich eine Kohortenanalyse mit Google Analytics durch [Guide]](http://hideout-lastation.com/img/tech-design-tips/169/how-perform-cohort-analysis-with-google-analytics.jpg)