de.hideout-lastation.com

de.hideout-lastation.com

10 zerstörerischste Computerviren

Ein Computervirus ist vielen Benutzern auf die eine oder andere Weise passiert. Für die meisten ist es einfach eine leichte Unannehmlichkeit, die eine Säuberung erfordert und dann das Antivirenprogramm installiert, das Sie installieren, aber nie erreichen sollten. Aber in anderen Fällen kann es eine vollständige Katastrophe sein, mit Ihrem Computer zu einem sehr teuren Ziegelstein, die keine Menge von Antivirus schützen kann.

In dieser Liste werden wir einige der schlimmsten und berüchtigtsten Computerviren hervorheben, die im wirklichen Leben viel Schaden angerichtet haben . Und da Menschen normalerweise allgemeine Malware wie Würmer und Trojaner als Viren gleichsetzen, nehmen wir sie ebenfalls auf. Diese Malware hat enorme Schäden verursacht, die sich auf Milliarden von Dollar belaufen und die kritische reale Infrastruktur zerstört haben. Hier sind die 10 berühmtesten und bösartigsten Computerviren .

1. ILOVEYOU

Der ILOVEYOU-Virus gilt als einer der virulentesten Computerviren aller Zeiten und es ist nicht schwer zu verstehen, warum. Der Virus hat weltweit in Computersystemen Verwüstungen angerichtet und Schäden in Höhe von schätzungsweise 10 Milliarden Dollar verursacht. Es wurde angenommen, dass 10% der mit dem Internet verbundenen Computer der Welt infiziert waren. Es war so schlimm, dass Regierungen und große Unternehmen ihre Mailing-Systeme offline schalten, um eine Infektion zu verhindern.

Das Virus wurde von zwei Filipino-Programmierern, Reonel Ramones und Onel de Guzman, erstellt. Was es tat, war Social Engineering, um Leute dazu zu bringen, auf den Anhang zu klicken ; in diesem Fall ein Liebesbekenntnis . Die Anlage war eigentlich ein Skript, das sich als TXT-Datei ausgibt, weil Windows zu diesem Zeitpunkt die tatsächliche Erweiterung der Datei verbarg. Nach dem Klicken wird es an alle Benutzer in der Mailingliste des Benutzers gesendet und damit fortgefahren, Dateien mit sich selbst zu überschreiben, wodurch der Computer nicht mehr gestartet werden kann. Die beiden wurden nie angeklagt, da es keine Gesetze über Malware gab. Dies führte zur Verabschiedung des E-Commerce-Gesetzes, um das Problem anzugehen.

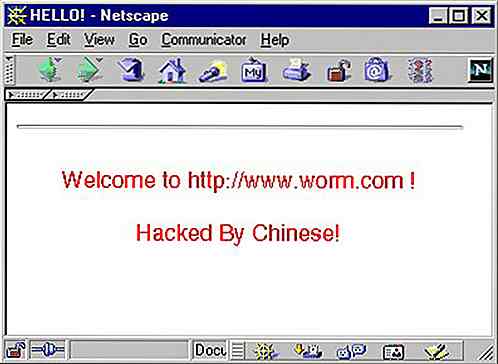

2. Code rot

Code Red erschien erstmals 2001 und wurde von zwei Mitarbeitern von eEye Digital Security entdeckt. Es wurde Code Red genannt, weil das Paar Code Red Mountain Dew zum Zeitpunkt der Entdeckung trank . Der Wurm war auf Computer mit Microsoft IIS-Webserver ausgerichtet, die ein Pufferüberlaufproblem im System ausnutzten. Es hinterlässt nur sehr wenig Spuren auf der Festplatte, da es mit einer Größe von 3.569 Bytes vollständig im Speicher laufen kann. Sobald es infiziert ist, wird es fortfahren, um einhundert Kopien von sich selbst zu machen, aber aufgrund eines Fehlers in der Programmierung wird es noch mehr duplizieren und am Ende essen viele der Systemressourcen.

Es wird dann eine Denial-of-Service-Attacke auf mehrere IP-Adressen starten, bekannt unter anderem auf der Website des Weißen Hauses. Es ermöglicht auch den Backdoor-Zugriff auf den Server und ermöglicht den Remote-Zugriff auf den Computer. Das denkwürdigste Symptom ist die Botschaft, die es auf betroffenen Webseiten hinterlassen hat: "Hacked By Chinese!", die selbst zum Meme geworden ist. Ein Patch wurde später veröffentlicht und es wurde geschätzt, dass es $ 2 Milliarden an Produktivitätsverlust verursachte. Insgesamt waren 1-2 Millionen Server betroffen, was erstaunlich ist, wenn man bedenkt, dass zu dieser Zeit 6 Millionen IIS-Server existierten.

3. Melissa

Benannt nach einem exotischen Tänzer aus Florida, wurde es 1999 von David L. Smith kreiert. Es begann als infiziertes Word-Dokument, das in der alt.sex Usenet-Gruppe veröffentlicht wurde und behauptete, eine Liste von Passwörtern für pornografische Seiten zu sein. Das hat Leute neugierig gemacht und wenn es heruntergeladen und geöffnet wurde, würde es das Makro innerhalb auslösen und seine Nutzlast entfesseln. Der Virus wird sich an die besten 50 Personen im E-Mail-Adressbuch des Benutzers senden, was zu einer Zunahme des E-Mail-Verkehrs führt und die E-Mail-Dienste von Regierungen und Unternehmen stört. Manchmal wurden auch Dokumente beschädigt, indem eine Simpsons-Referenz in sie eingefügt wurde.

Smith wurde schließlich erwischt, als sie ihm das Word-Dokument nachverfolgten. Die Datei wurde mit einem gestohlenen AOL-Konto hochgeladen und mit ihrer Hilfe konnte die Polizei ihn seit Beginn des Ausbruchs weniger als eine Woche festnehmen. Er kooperierte mit dem FBI bei der Erfassung anderer Virenschöpfer, darunter der Schöpfer des Anna-Kournikova-Virus. Für seine Mitarbeit diente er nur 20 Monate und bezahlte eine Strafe von $ 5000 seiner 10-jährigen Haftstrafe. Der Virus verursachte Berichten zufolge Schäden in Höhe von 80 Millionen Dollar.

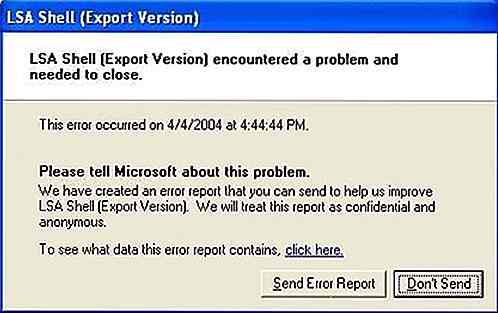

4. Sasser

Ein Windows-Wurm, der erstmals 2004 entdeckt wurde, wurde von dem Informatikstudenten Sven Jaschan geschaffen, der auch den Netsky-Wurm entwickelte. Während die Nutzlast selbst als einfach störend empfunden werden kann (sie verlangsamt und stürzt den Computer ab, während sie schwer zu resetten ist, ohne die Stromversorgung zu unterbrechen), waren die Effekte unglaublich störend, da Millionen von Computern infiziert waren und wichtige, kritische Infrastrukturen betroffen . Der Wurm hat eine Pufferüberlaufschwachstelle im LSASS (Local Security Authority Subsystem Service) ausgenutzt, die die Sicherheitsrichtlinie lokaler Konten steuert, die zu Abstürzen auf den Computer führen. Es wird auch die Systemressourcen verwenden, um sich über das Internet auf andere Maschinen zu verbreiten und andere automatisch zu infizieren.

Die Auswirkungen des Virus waren weit verbreitet, während der Exploit bereits gepatcht wurde, viele Computer nicht aktualisiert wurden. Dies führte zu mehr als einer Million Infektionen, die kritische Infrastrukturen wie Fluggesellschaften, Nachrichtenagenturen, öffentliche Verkehrsmittel, Krankenhäuser, öffentliche Verkehrsmittel usw. ausschlossen. Insgesamt wurde geschätzt, dass der Schaden 18 Milliarden Dollar gekostet hat. Jaschen wurde als Minderjähriger verurteilt und erhielt eine 21-monatige Bewährungsstrafe.

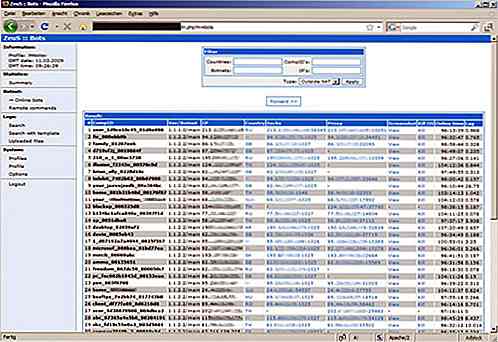

5. Zeus

Zeus ist ein Trojaner, der Windows-Computer infizieren soll, um verschiedene kriminelle Aufgaben zu erledigen. Die häufigsten dieser Aufgaben sind normalerweise Man-in-the-Browser-Keylogging und Form-Grabbing . Die meisten Computer wurden entweder durch Drive-by-Downloads oder Phishing-Betrug infiziert. Erstmals im Jahr 2009 identifiziert, gelang es Tausenden von FTP-Accounts und Computern von großen multinationalen Konzernen und Banken wie Amazon, Oracle, Bank of America, Cisco usw. zu kompromittieren. Controller des Zeus-Botnets nutzten es, um die Zugangsdaten eines sozialen Netzwerks zu stehlen, E-Mail- und Bankkonten.

Allein in den USA wurde geschätzt, dass mehr als 1 Million Computer infiziert waren, 25% in den USA. Die gesamte Operation war ausgeklügelt und involvierte Menschen aus der ganzen Welt, die als Geldmulis fungierten, um Geld an die Rädelsführer in Osteuropa zu schmuggeln und zu transferieren. Etwa 70 Millionen Dollar wurden gestohlen und im Besitz des Rings. Im Zusammenhang mit der Operation wurden 100 Personen festgenommen. Ende 2010 kündigte der Schöpfer von Zeus seinen Rücktritt an, aber viele Experten halten dies für falsch.

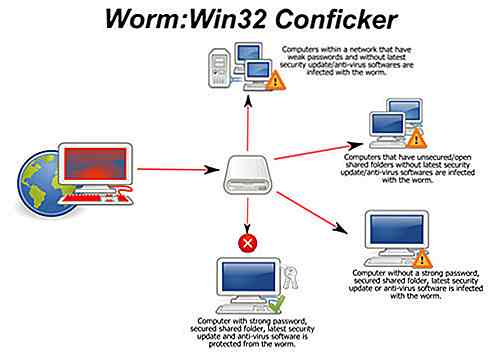

6. Conficker

Auch als Downup oder Downadup bekannt, ist Conficker ein Wurm unbekannter Autorenschaft für Windows, der 2008 zum ersten Mal erschien. Der Name kommt vom englischen Wort configure und einem deutschen Pejorativ. Es infiziert Computer mit Fehlern im Betriebssystem, um ein Botnet zu erstellen. Die Malware war in der Lage, mehr als 9 Millionen Computer auf der ganzen Welt zu infizieren, was sich auf Regierungen, Unternehmen und Einzelpersonen auswirkte. Es war eine der größten bekannten Wurminfektionen, die jemals auftraten und einen geschätzten Schaden von 9 Milliarden Dollar verursachten.

Der Wurm nutzt eine Netzwerk-Sicherheitslücke, die in Windows vorhanden und nicht gepatcht wurde. Sobald der Wurm infiziert ist, setzt er die Kontosperrungsrichtlinien zurück, blockiert den Zugriff auf Windows Update- und Antivirus-Websites, deaktiviert bestimmte Dienste und sperrt Benutzerkonten unter vielen. Anschließend wird eine Software installiert, die den Computer in einen Botnet-Slave und eine Scareware verwandelt, um dem Benutzer Geld zu sparen. Microsoft stellte später eine Reparatur und einen Patch für viele Antivirus-Anbieter zur Verfügung, die Updates für ihre Definitionen bereitstellen.

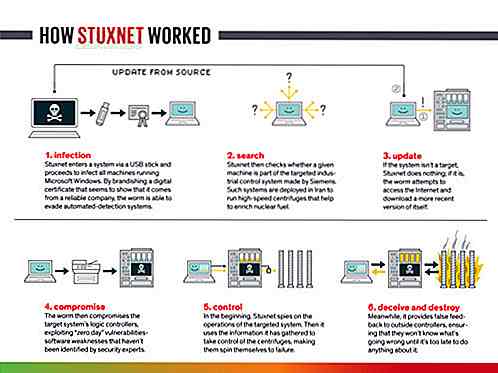

7. Stuxnet

Es wird angenommen, dass Stuxnet von der israelischen Verteidigungskräfte zusammen mit der amerikanischen Regierung geschaffen wurde. Es ist ein Beispiel für einen Virus, der für den Cyberkrieg geschaffen wurde, da er die nuklearen Bemühungen der Iraner stören sollte. Es wurde geschätzt, dass es Stuxnet gelungen ist, ein Fünftel der iranischen Atomzentrifugen zu zerstören, und dass fast 60% der Infektionen im Iran konzentriert waren.

Der Computer-Wurm wurde entwickelt, um industrielle speicherprogrammierbare Steuerungen (SPS) anzugreifen, die eine Automatisierung von Prozessen in Maschinen ermöglichen . Es zielte speziell auf die von Siemens erstellten und wurde über infizierte USB-Sticks verteilt. Wenn der infizierte Computer keine Siemens-Software enthielt, würde er schlummern und andere in begrenzter Weise infizieren, um sich nicht zu verraten. Wenn die Software da ist, wird sie dann die Geschwindigkeit der Maschine verändern, wodurch sie zerreißt. Siemens hat schließlich einen Weg gefunden, die Malware von ihrer Software zu entfernen.

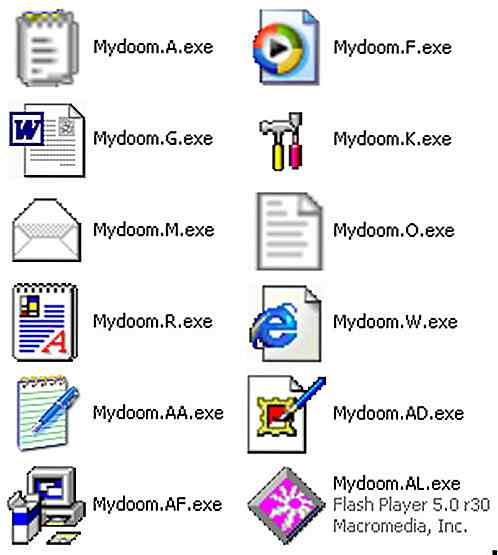

8. Mydoom

Im Jahr 2004 erschien Mydoom als Wurm für Windows, der seit ILOVEYOU zu einem der am schnellsten wachsenden E-Mail-Wurm wurde. Der Autor ist unbekannt und es wird angenommen, dass der Schöpfer bezahlt wurde, um es zu erstellen, da es die Textnachricht "Andy; Ich mache nur meinen Job, nichts persönliches, tut mir leid. " Es wurde von McAfee Mitarbeiter Craig Schmugar, einer der Menschen, die es ursprünglich entdeckt hatte, benannt. "Mydom" war eine Textzeile im Code des Programms (meine Domäne) und das Gefühl, dass es groß werden würde, fügte "Doom" hinzu.

Der Wurm verbreitet sich selbst, indem er als E-Mail-Übertragungsfehler erscheint und einen Anhang von sich selbst enthält . Nach der Ausführung sendet es sich an E-Mail-Adressen, die sich im Adressbuch eines Benutzers befinden, und kopiert sich selbst in den Ordner eines beliebigen P2P-Programms, um sich selbst über dieses Netzwerk zu verbreiten. Die Nutzlast selbst ist zweifach: Erstens öffnet sie eine Hintertür, um Remote-Zugriff zu ermöglichen, und zweitens startet sie einen Denial-of-Service-Angriff auf die umstrittene SCO-Gruppe. Es wurde angenommen, dass der Wurm erstellt wurde, um SCO aufgrund von Konflikten um den Besitz von Linux-Code zu stören . Es verursachte einen Schaden von 38, 5 Milliarden Dollar und der Wurm ist heute noch in irgendeiner Form aktiv.

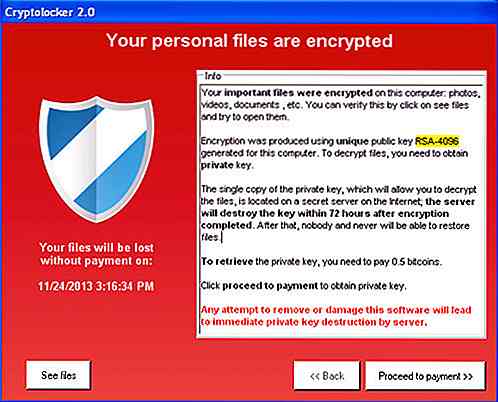

9. CryptoLocker

CryptoLocker ist eine Form von Trojan Horse Ransomware, die auf Computer mit Windows ausgerichtet ist. Es nutzt verschiedene Methoden, um sich selbst zu verbreiten, wie zum Beispiel E-Mail, und sobald ein Computer infiziert ist, verschlüsselt es bestimmte Dateien auf der Festplatte und jedem angeschlossenen Speicher mit RSA Public Key Kryptografie. Während es einfach ist, die Malware vom Computer zu entfernen, bleiben die Dateien dennoch verschlüsselt. Die einzige Möglichkeit zum Entsperren der Dateien besteht darin, ein Lösegeld zu einem bestimmten Zeitpunkt zu zahlen . Wenn die Frist nicht eingehalten wird, wird das Lösegeld signifikant erhöht oder die Entschlüsselungsschlüssel gelöscht. Das Lösegeld beträgt normalerweise $ 400 im Prepaid-Cash oder Bitcoin.

Die Lösegeldoperation wurde schließlich gestoppt, als Strafverfolgungsbehörden und Sicherheitsfirmen es schafften, den Teil des Botnets zu übernehmen, der CryptoLocker und Zeus betrieb . Evgeniy Bogachev, der Ringleiter, wurde angeklagt und die Verschlüsselungsschlüssel wurden an die betroffenen Computer freigegeben. Nach den Daten, die bei der Razzia gesammelt wurden, wird die Zahl der Infektionen auf 500.000 geschätzt, wobei die Zahl derjenigen, die das Lösegeld bezahlt haben, bei 1, 3% liegt und sich auf 3 Millionen Dollar beläuft.

10. Rückblende

Obwohl es nicht so schädlich ist wie der Rest der Malware auf dieser Liste, ist dies eine der wenigen Mac-Malware, die Bekanntheit erlangte, da sie zeigte, dass Macs nicht immun sind. Der Trojaner wurde erstmals 2011 von der Antiviren-Firma Intego als gefälschte Flash-Installation entdeckt. In seiner neueren Inkarnation muss ein Benutzer einfach Java aktiviert haben (was wahrscheinlich die Mehrheit von uns ist). Es propagiert sich selbst, indem kompromittierte Websites mit JavaScript-Code zum Herunterladen der Nutzdaten verwendet werden. Einmal installiert, wird der Mac Teil eines Botnets anderer infizierter Macs.

Die gute Nachricht ist, dass wenn es infiziert ist, es einfach auf das Konto dieses bestimmten Benutzers lokalisiert wird . Die schlechte Nachricht ist, dass mehr als 600.000 Macs infiziert wurden, darunter 274 Macs in der Gegend von Cupertino, dem Hauptsitz von Apple. Oracle veröffentlichte einen Fix für den Exploit mit Apple, der ein Update veröffentlicht, um Flashback von einem Mac zu entfernen. Es ist immer noch in freier Wildbahn, mit einer Schätzung von 22.000 Macs noch infiziert im Jahr 2014.

![So aktivieren Sie die Boxgröße in Internet Explorer 7 [Quicktip]](http://hideout-lastation.com/img/tech-design-tips/478/how-enable-box-sizing-internet-explorer-7.jpg)

So aktivieren Sie die Boxgröße in Internet Explorer 7 [Quicktip]

Wir haben CSS3 Box Sizing in einem früheren Artikel behandelt. Mit der border-box und dem Wert der border-box können wir die Breite und Höhe des Elements beibehalten, unabhängig von der zusätzlichen Füllung und dem Rand, den es hat.Dies erleichtert das Messen und Definieren der Elementgröße . CSS Bo

So erzwingen Beenden von Anwendungen auf dem Mac

Mac OS X ist ein großartiges Betriebssystem. Es ist stabil, aber es ist nicht perfekt. Hin und wieder kann die Anwendung, an der Sie gerade arbeiten, einfrieren (oder hängen). Wenn deine Anwendung nicht antwortet oder du den Spinning Beach Ball of Death siehst, ist deine Bewerbung wahrscheinlich abgestürzt.We

![So senden Sie gespeicherte Antworten in Gmail [Quicktip]](http://hideout-lastation.com/img/tech-design-tips/491/how-send-canned-responses-gmail.jpg)