de.hideout-lastation.com

de.hideout-lastation.com

10 Beispiele, in denen Filme / TV falsch gehackt wurden

Heutzutage bestehen Fernsehshows oder Filme darauf, hip und cool zu sein, indem sie ein paar Tech-Plot-Punkte in den Mix einbringen. Die Sache mit Hollywood ist jedoch, dass die Cool-Regel immer die Realität überschreiben muss . Wenn die Argumentation eines Hollywood-Managers nicht cool auf dem Bildschirm aussieht, wird es keine Tickets verkaufen. Selbst wenn es technisch falsch ist, muss es so aussehen, als würde es Geld drucken. Fragen Sie Disney einfach nach diesem Lemming-Vorfall.

Wenn es um Computer geht, hat man den Eindruck, dass Hollywood-Autoren nicht wissen, wovon sie reden. Jedes Mal, wenn ein Charakter sich einem Computer nähert oder irgendetwas, das mit der Technik zu tun hat, werden sie wahrscheinlich etwas falsch verstehen . Dies ist noch deutlicher in der Computerkriminalität, die Hacking ist. Hollywood scheint es einfach nicht zu verstehen. Hier sind 10 der komischeren Beispiele, wo sie sehr falsch gehackt wurden .

1. NCIS: Zwei Hände zu viele

Sie müssen nicht so versiert sein, um zu wissen, warum diese Szene voller Fehler ist. Selbst diejenigen, die nur gewohnt sind, auf Schreibmaschinen zu schreiben, werden wissen, dass 2 Personen, die auf der gleichen Tastatur operieren, keinen Sinn machen. Nicht zu vergessen die Anzahl der Pop-Ups, die auf dem Bildschirm erscheinen. Es ist ein Wunder, dass sie sich überhaupt darauf konzentrieren können, auf diesen Bildschirm zu starren, während sie auf dieser Tastatur abtasten.

2. Undenkbar: Excel-verliehene Entsorgungskompetenz

Eine Bombe explodiert also jeden Moment. Und ein Computerhacker wird benötigt, um die Bombe zu entwaffnen. Also, was nutzt der Hacker, um den Trick zu machen? Warum sollten Sie zufällige Zeichen in Microsoft Excel eingeben? Zusätzlich zu Excel, das das Werkzeug eines Buchhalters ist, ist es nun ein Gerät zur Bombenentsorgung . Siehst du Kinder? Deshalb sollten Sie portable Excel auf Ihrem USB-Stick installieren.

3. Hacker: Es ist nicht, wie das funktioniert

Erinnern Sie sich noch an die 90er Jahre, als die Computertechnologie Einzug in den Mainstream hielt? Computer galten als dieser mythische Apparat, der alles kann, und Hacker waren mysteriöse, antisoziale Techno-Zauberer, die das Stromnetz mit ein paar Tastenanschlägen zum Einsturz bringen konnten.

Der Film mit dem treffenden Namen Hackers spielte diese Tropen mit voller Kraft und sogar mit 3D-Grafiken, die Hacking wie ein Videospiel aussehen lassen . Verdammt, nicht einmal beim Hacken ist das gesamte Dateisystem in 3D. Stellen Sie sich vor, wie ineffizient ihre gesamte Organisation gerade versucht, ein Wortdokument in diesem Ding zu finden.

4. Jurassic Park: Weil das Klicken Fähigkeiten nimmt

"It's Unix!" Zu sagen ist wie "Es ist Windows!" Oder "Es ist ein Mac!" Zu sagen. Und zu sagen, dass man es benutzen kann, ist so, als würde man sagen, dass man einen normalen, durchschnittlichen Computer benutzen kann. In diesem Fall ist OS X eigentlich Unix-basiert. Als Nebenbemerkung sagen einige Leute, dass die 3D-Benutzeroberfläche unglaublich unrealistisch ist und dass Hollywood keine Computer kennt (wie üblich).

Tatsächlich handelt es sich jedoch um ein echtes, experimentelles Dateisystem, ähnlich dem Hackers. Offensichtlich hat es sich nicht durchgesetzt, aber es ist eine nette Geste für den versierten Realismus.

5. Masterminds: Hacking ist ein Spiel jetzt

Ein weiterer Film, der das Hacken als eine Art Videospiel darstellt. Es ist noch schlimmer als Hacker, weil es eigentlich ein Videospiel ist. Die gesamte GUI ist eine Art "Dungeon and Dragons" -Videospiel, das dem Publikum erzählt, dass das Zielunternehmen viel zu viel von seinem Budget dafür ausgegeben hat. Dann geben sie dem Hacker zwei Minuten Zeit, ihn zu "hacken" anstatt ihn einfach rauszuschmeißen. Sie sagen ihm sogar, dass er verfolgt wird, anstatt ihm zu sagen. Und wenn er reinkommt, lädt er alle Dateien ab, die er will. Die käsige Rockmusik hilft auch nicht.

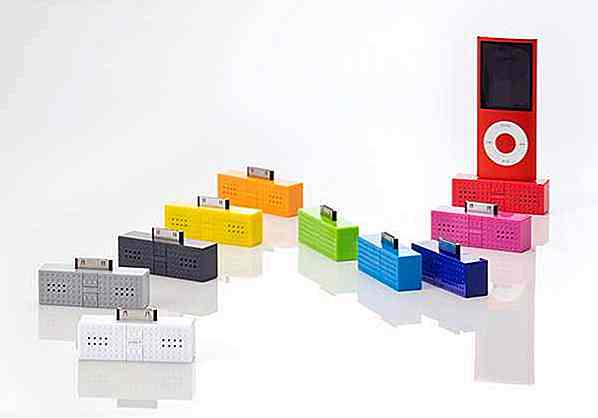

6. Firewall: Zu weit entfernt, um eine Verbindung herzustellen

Dies ist ein Fall, in dem sie so nahe daran waren, Recht zu haben, aber in den wesentlichen Details versagt hatten. Das Bit "10.000 Songs, 10.000 account codes" ist korrekt, da der iPod einfach ein Speichergerät ist, aber die Art und Weise, wie er damit umgegangen ist, ist völlig falsch. Zum einen können Sie nicht einfach einen Fax-Scanner-Kopf an einen iPod anschließen und erwarten, dass er es erkennt . Es ist so, als würde man seinen iPod in ein 20 Jahre altes Telefon stecken und erwarten, dass er Telefonanrufe aufzeichnet. Es funktioniert einfach nicht so. Wenn das wirklich funktionieren sollte, musste er den Kopf mit etwas verbinden, das die Daten interpretieren und dann auf den iPod laden kann.

7. Numb3rs: IRC viel zu viel Kredit geben

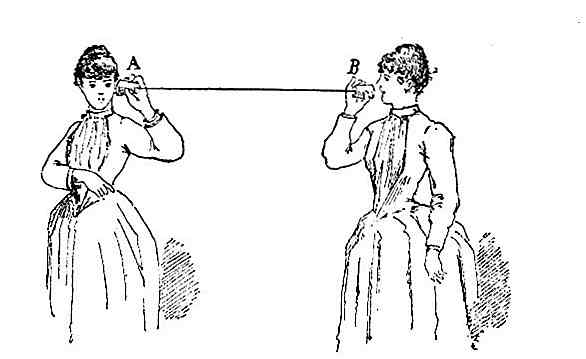

Wo glaubst du, würden Hacker gehen, wenn sie nicht erwischt werden wollen? Warum IRC natürlich! Pfui. Für diejenigen, die nicht wissen, steht IRC für Internet Chat Relay und ist meist ein wirklich einfaches Chat-Protokoll. Lass uns das brechen.

Erstens ist die Drogenschiff-Analogie völlig bedeutungslos. Nur ein paar 3D-Grafiken und sinnloses Geplapper machen es härter als es wirklich ist. Zweitens wird IRC von Millionen von Durchschnittsmenschen weltweit verwendet. Nicht gerade eine geheime Hackerhöhle, oder? Als Nächstes erstellen Sie eine Benachrichtigung, um einen bestimmten Benutzernamen zu finden. Besser hoffe ich ändere es nicht oder dass tausend andere Leute es benutzen. Endlich, "Ich spreche L33T". S0 d0 1, 1 t'5 n0 t th4 t h4rd.

8. CSI: NY: Virtuelle Verfolgungsjagd nach Süden

Spoiler-Alarm: Ich werde CSI: NY schamlos auseinanderreißen, wie sie Computer in der Serie porträtieren. Die erste ist die berüchtigte "Second Life" -Szene . Wenn der Verdächtige etwas Sinnvolles hätte, hätte er sich einfach ausgeloggt, anstatt sinnlos herumzurennen. Und rannte um den Typen zu fangen, der aus 1 und 0 besteht. Lächerlich. Und klingelt nur, dass die Person online ist.

9. CSI: NY: Hack über Layoutcodes

Einen Hack zu nutzen, um in einem Videospiel einen Vorteil zu erlangen, ist nichts Neues. Ich bin mir sicher, dass die meisten Spieler Cheat-Geräte irgendwann benutzt haben. Sie beinhalten in der Regel Cheats, Cheat-Programme oder Cheat-Geräte (GameShark4Life). Aber es bedarf einer besonderen Art von Idioten / Genies, HTML-Layoutcodes zu verwenden, um eine Multiplayer-Session von "Gears Of War " zu hacken . Wenn dies ein browserbasiertes Spiel wäre, wäre es etwas verständlich, aber das ist so, als würde man einem Franzosen sagen, er solle sein gesamtes Geld aufgeben, indem er ihm einen Vertrag in Englisch zeigt.

10. CSI: NY: Visual Basic zum Verfolgen von IP

Es gab einen Reddit Post von jemandem, der behauptete, ein Autor für TV-Shows wie CSI und Numb3rs zu sein. Er sagt, dass sie diese Art von Technobabble absichtlich als eine Art In-Witz unter TV-Schreibern darstellen, um zu sehen, wer die schlechteste Zeile im Fernsehen bekommen kann. Und nachdem ich diese Szene gesehen habe, neige ich dazu, ihm zu glauben. Warum sollten Sie nicht auch auf Visual Basic eine "grafische Benutzeroberfläche" erstellen, nur um eine IP-Adresse zu erhalten? Öffnen Sie einfach eine Eingabeaufforderung. Selbst Onkel Google kann das tun, wenn du ihn fragst.

Synchrones und asynchrones JavaScript verstehen - Teil 1

Synchron und asynchron sind verwirrende Konzepte in JavaScript, insbesondere für Anfänger. Zwei oder mehr Dinge sind synchron, wenn sie zur selben Zeit (synchron) passieren, und asynchron, wenn sie nicht synchron sind.Obwohl diese Definitionen leicht zu verstehen sind, ist es tatsächlich komplizierter als es aussieht. W

Was gibt es Neues in Codekit 2?

Codekit 2 wurde vor einigen Wochen veröffentlicht, und wie erwartet, gibt es einige große Änderungen in dieser neuen Version. Für diejenigen von Ihnen, die gerade davon gehört haben, ist Codekit eine Anwendung, die eine Reihe von modernen Web-Entwicklungstools zusammenstellt, darunter Sass, LESS, Jade, Kit, JavaScript Mangler (Uglify.js)